Réglages SAML

Cette page présente les réglages de l’authentification et du provisionnement SAML qui ont été configurés pour votre organisation.

Note — Si vous souhaitez mettre en place une authentification SAML, consultez plutôt la procédure pour Microsoft Azure AD ou la procédure pour Google Cloud, à titre d’exemples. L’authentification est aussi possible avec d’autres fournisseurs d’identité, en configurant les attributs requis présentés dans cette page.

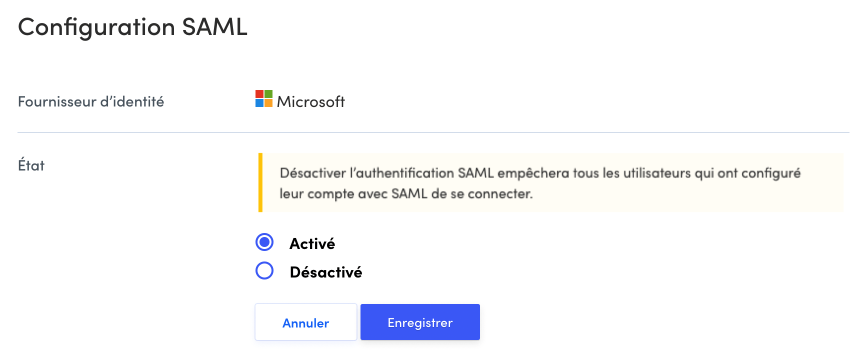

État

Cette section indique l’état (activé ou désactivé) de l’authentification SAML.

Cliquez sur Modifier pour changer l’état. Désactiver l’authentification SAML empêchera tous les utilisateurs dont le compte est configuré avec SAML de se connecter.

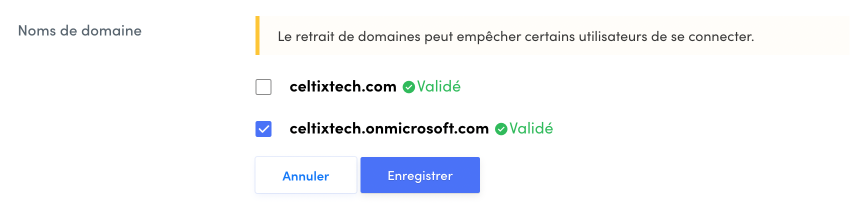

Noms de domaine

Cette section indique le ou les noms de domaine utilisés pour l’authentification SAML.

Cliquez sur Modifier pour ajouter ou retirer un nom de domaine. Seuls ceux ajoutés et validés dans l’Espace client peuvent être utilisés (au besoin, consultez les instructions pour enregistrer un nom de domaine).

Le retrait de noms de domaine peut empêcher certains utilisateurs de se connecter.

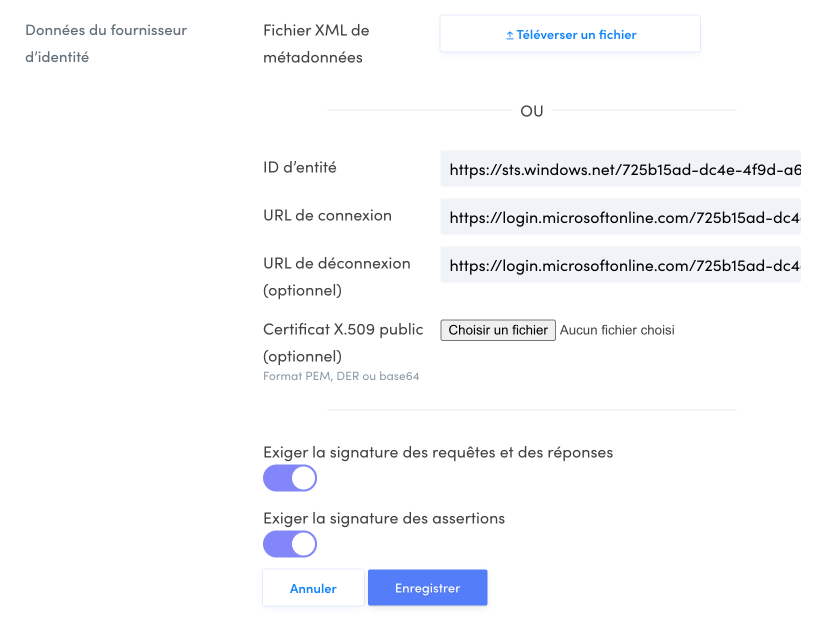

Données du fournisseur d’identité

Cette section présente les informations provenant du fournisseur d’identité (Microsoft, Google, etc.).

Cliquez sur Modifier pour les éditer. Vous pouvez téléverser un fichier XML de métadonnées provenant du fournisseur, ou entrer manuellement les données. Pour savoir où les trouver dans Azure AD, consultez la procédure.

Ajustez les réglages de vérification de la signature en fonction du fournisseur d’identité.

Attributs requis dans la configuration SAML de votre fournisseur d’identité

Les attributs suivants sont obligatoires et nécessaires au fonctionnement de l’authentification SAML. Si vous utilisez Azure AD, consultez la partie Configuration SAML dans Azure AD de la procédure correspondante; si vous utilisez Google Cloud, consultez la partie Configuration SAML dans Google Cloud de la procédure correspondante.

Pour les autres fournisseurs d’identité, assurez-vous que les attributs suivants correspondent aux valeurs indiquées.

- Alias : emailaddresshttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressChaine non nulle et non vide contenant l’adresse courriel que l’utilisateur utilise pour se connecter aux services de Druide

- Alias : givenname

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surnameChaine non nulle et non vide contenant le nom de l’utilisateur- Alias : surname

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennameChaine non nulle et non vide contenant le prénom de l’utilisateurFormat de l’identificateur du nom

Le format de l’identificateur du nom attendu dans la réponse est persistant (urn:oasis:names:tc:SAML:2.0:nameid-format:persistent).

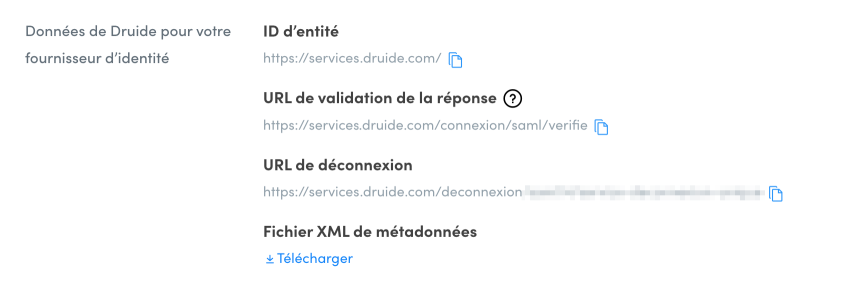

Données de Druide pour votre fournisseur d’identité

Cette section présente les informations à utiliser dans la configuration SAML du fournisseur d’identité. Ces liens ne peuvent pas être édités, seulement copiés (en cliquant sur ). Vous pouvez aussi télécharger le fichier XML de métadonnées pour une configuration automatique.

Pour savoir où inscrire ces informations dans Azure AD, consultez la procédure.

Personne-ressource

Cette section présente les coordonnées de la personne-ressource dans votre organisation pour ce qui concerne l’authentification SAML.

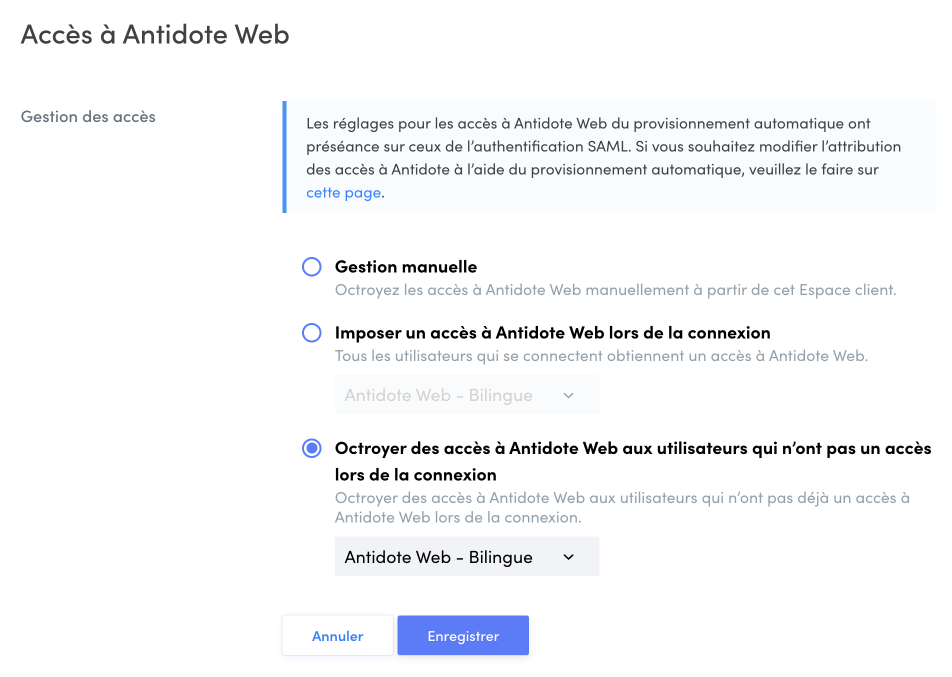

Accès à Antidote Web

Si votre organisation détient un ou des abonnements à Antidote Web en vigueur, cette section indique la façon dont les accès à Antidote Web sont gérés.

Cliquez sur Modifier pour choisir l’une des trois options.

-

Gestion manuelle La gestion manuelle permet d’octroyer les accès à Antidote Web en dehors de l’authentification SAML. Vous pouvez ainsi attribuer les accès à partir de l’onglet Utilisateurs de l’Espace client.

-

Imposer un accès à Antidote Web lors de la connexion Cette option attribue automatiquement un accès à Antidote Web à tous les utilisateurs qui se connectent au moyen de l’authentification SAML. Si votre organisation détient plusieurs abonnements, précisez celui qui doit être utilisé. Dans le cas où un utilisateur détient déjà un accès à un autre abonnement, le changement d’abonnement sera imposé à l’utilisateur lors de sa prochaine connexion.

-

Octroyer des accès à Antidote Web aux utilisateurs qui n’ont pas un accès lors de la connexion Cette option octroie automatiquement un accès à Antidote Web seulement aux utilisateurs qui n’en ont pas déjà un. Elle s’avère utile, par exemple, si votre organisation détient plus d’un abonnement, et que vous souhaitez associer les nouveaux utilisateurs à un abonnement différent de celui que d’autres détiennent déjà.

Attention — Si vous avez configuré le provisionnement automatique, le choix de gestion des accès à Antidote Web que vous y avez précisé a préséance sur celui indiqué ici. En savoir plus >