Procédure pour configurer l’authentification SAML avec Google Cloud

Si votre organisation utilise le service Identity Platform de Google Cloud, suivez cette procédure détaillée pour mettre en place le protocole SAML. La procédure comporte trois parties :

A. Préparatifs dans l’Espace client

B. Configuration SAML dans Google Cloud

C. Configuration SAML dans l’Espace client

A. Préparatifs dans l’Espace client

-

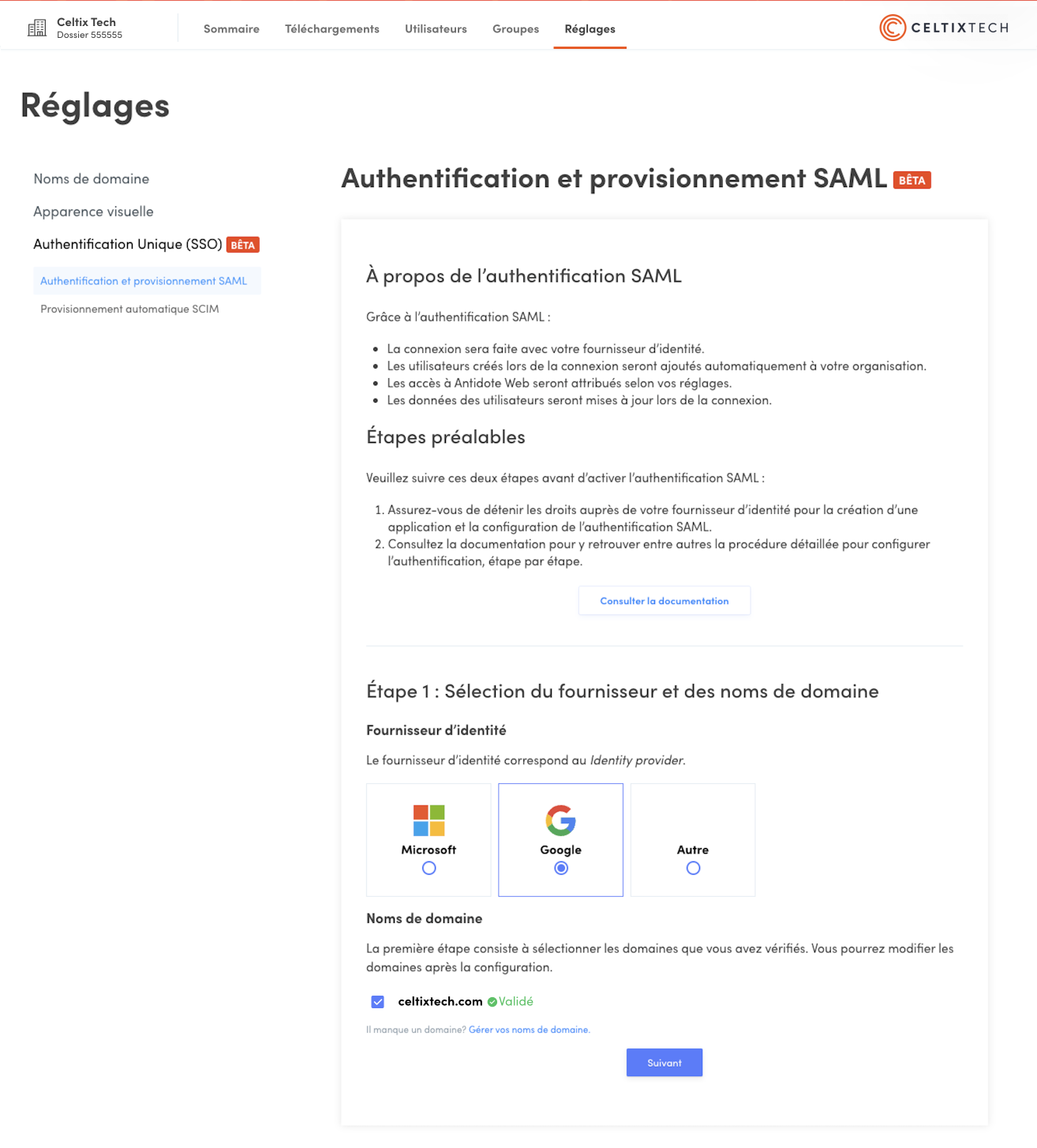

Rendez-vous dans l’onglet Réglages de l’Espace client de votre organisation.

-

Vérifiez que tous les noms de domaine nécessaires pour l’authentification SAML ont été ajoutés et validés. Si vous devez en ajouter un, consultez les instructions présentées dans la section Noms de domaine du guide d’utilisation.

-

12

12

-

-

Cliquez sur Authentification et provisionnement SAML dans le menu Réglages situé à gauche.

-

Démarrez la configuration à l’étape 1 indiquée à l’écran. Sélectionnez Google comme fournisseur d’identité (Identity Provider ou ID Provider).

-

Sélectionnez le ou les noms de domaine qui sont concernés par l’authentification.

-

Cliquez sur Suivant.

-

3456

3456

-

-

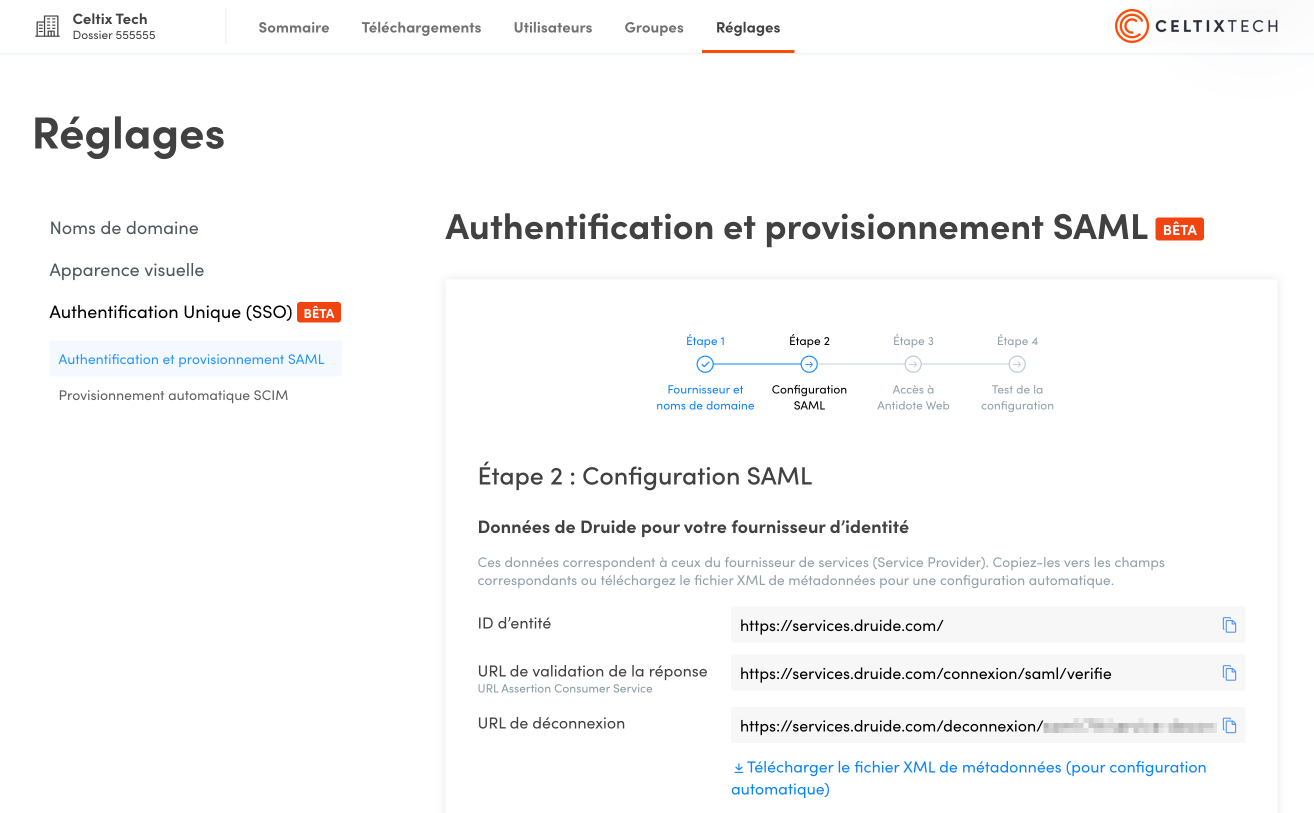

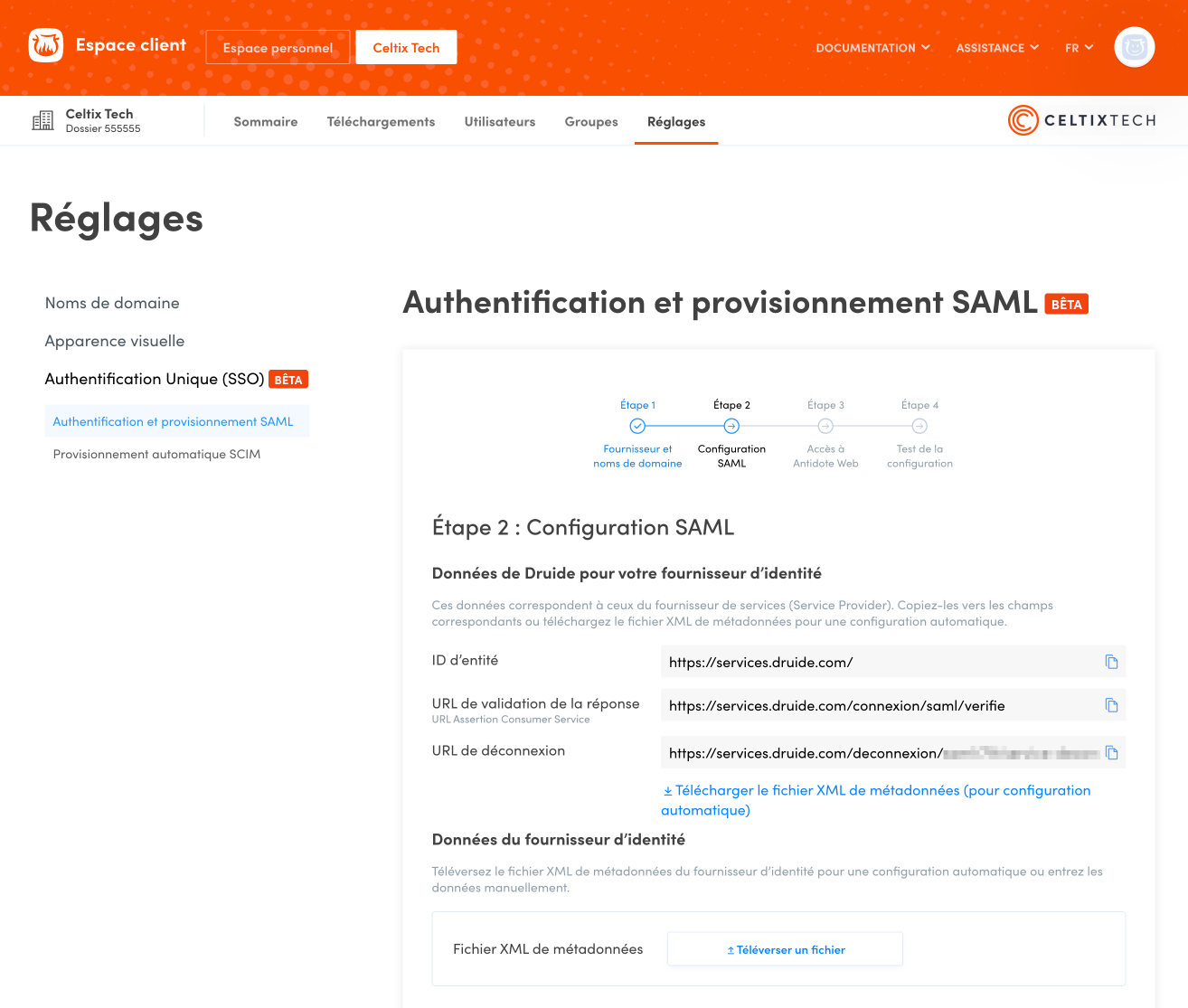

Laissez cette fenêtre ouverte et commencez la configuration Google Cloud dans une nouvelle fenêtre de votre navigateur. Dans les prochaines étapes, vous devrez y copier-coller certaines informations tirées de la section Données de Druide pour votre fournisseur d’identité.

-

ID d’entitéURL de validation de la réponse

ID d’entitéURL de validation de la réponse

-

B. Configuration SAML dans Google Cloud

-

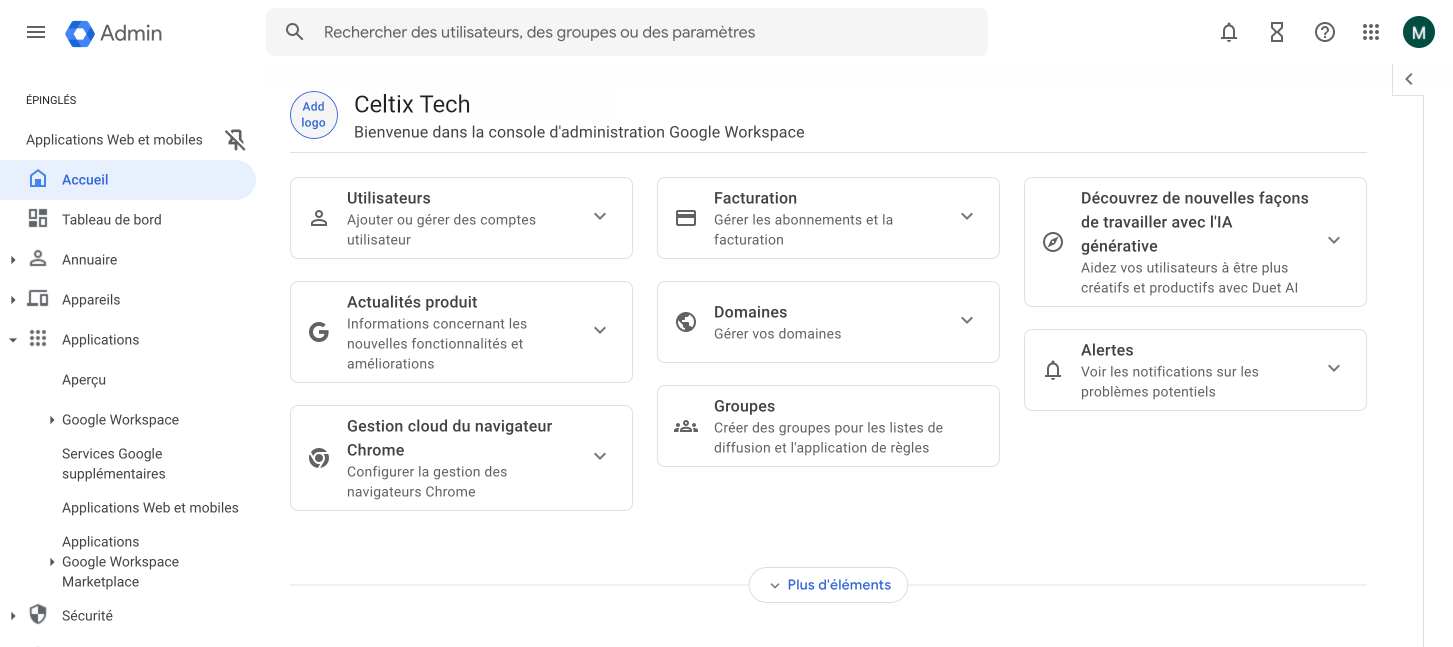

Connectez-vous à votre Console d’administrateur Google. Dans le menu à gauche, cliquez sur Applications (A) et ensuite sur Applications Web et mobiles (B).

-

1A1B

1A1B

-

-

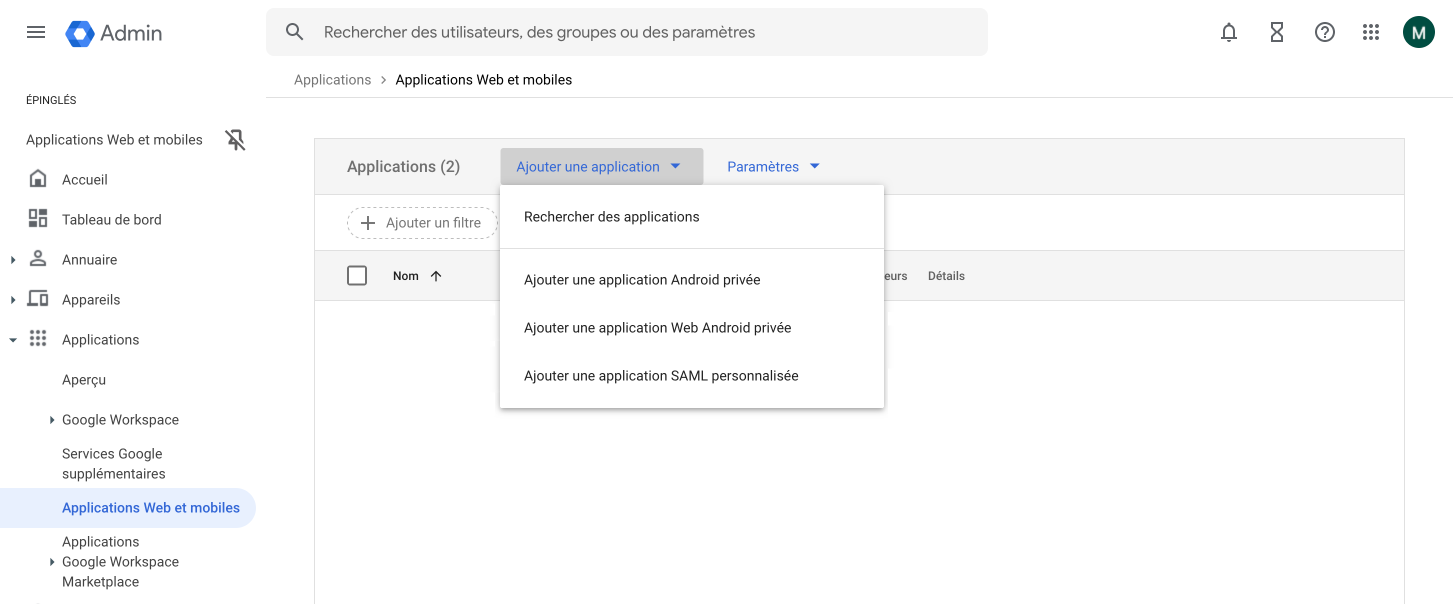

Cliquez sur Ajouter une application (A) et choisissez Ajouter une application SAML personnalisée (B) dans le menu déroulant pour lancer l’assistant de configuration.

-

2A2B

2A2B

-

-

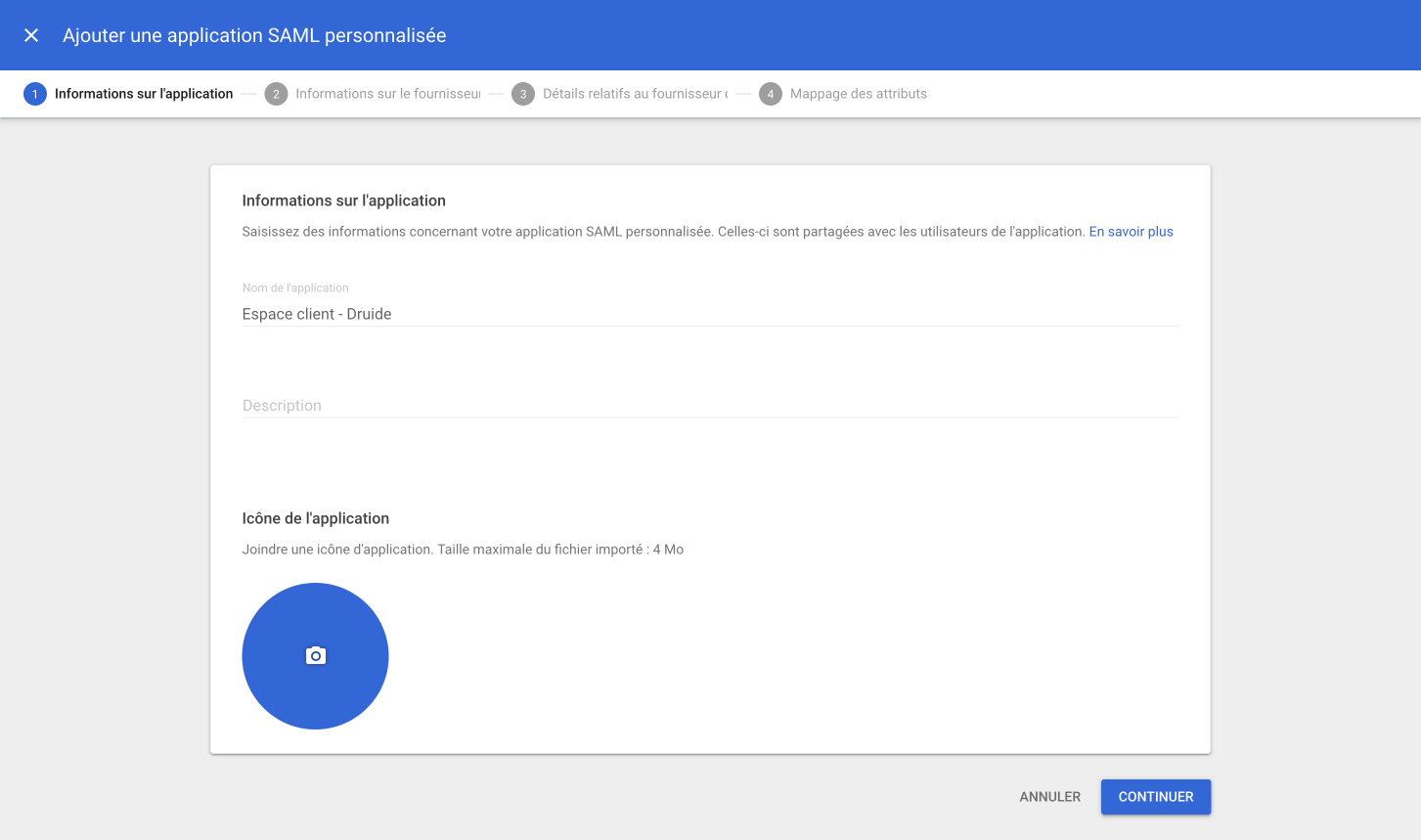

Nommez l’application dans le champ approprié (A) et cliquez sur Continuer (B).

-

3A3B

3A3B

-

-

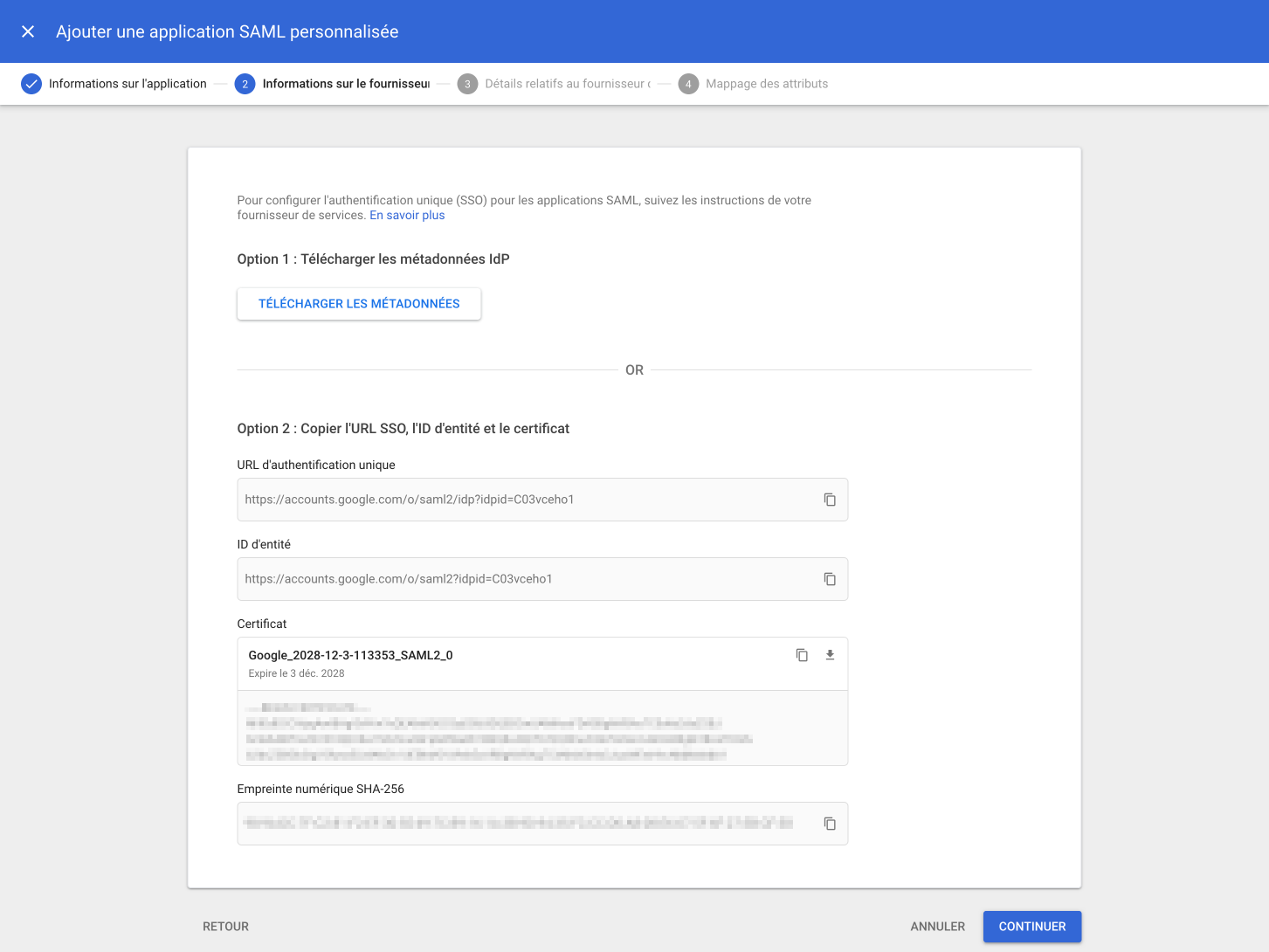

Cliquez sur Télécharger les métadonnées (A) pour enregistrer les métadonnées IdP (comportant le certificat), cliquez ensuite sur Continuer (B).

-

4A4B

4A4B

-

-

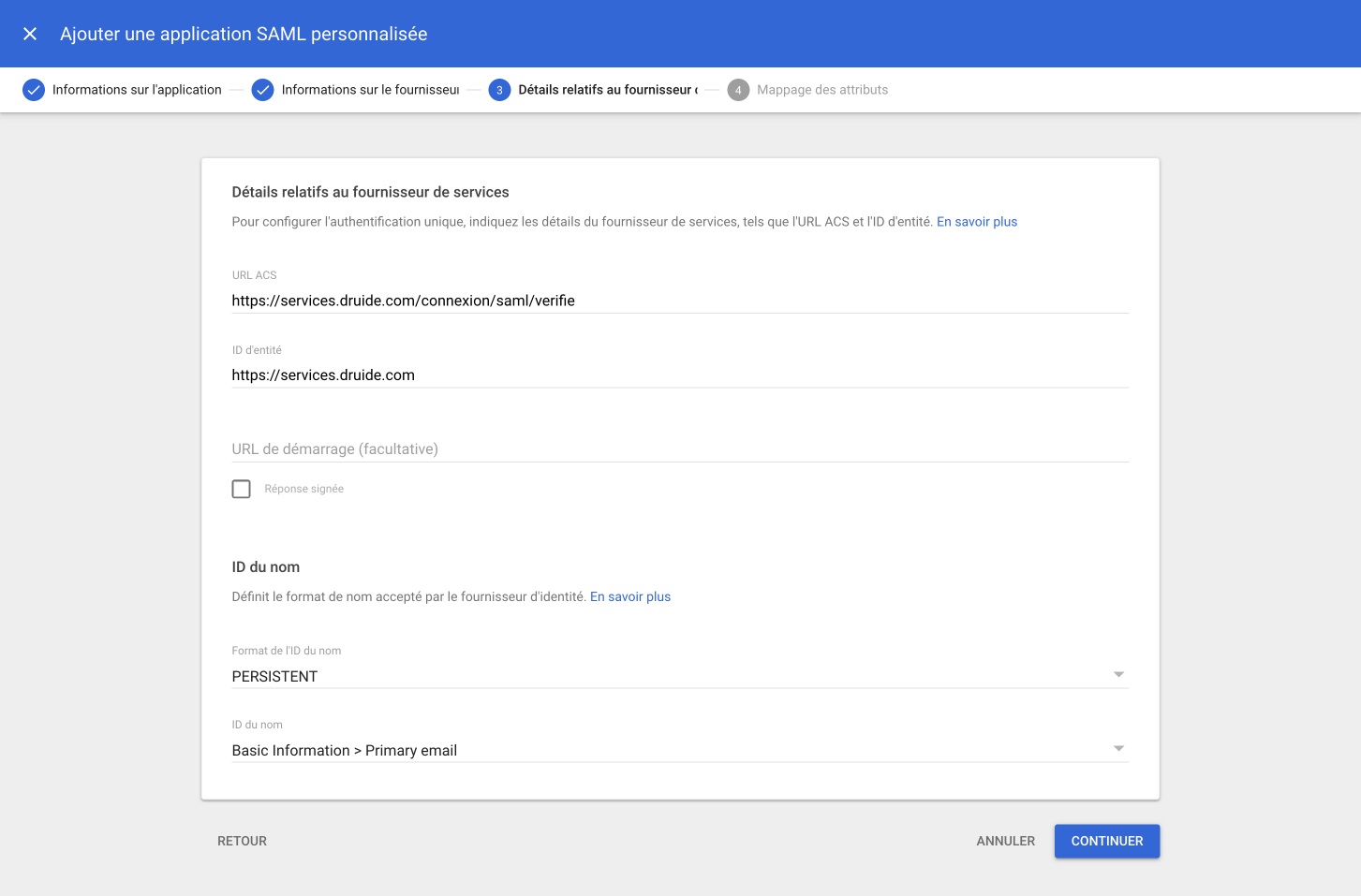

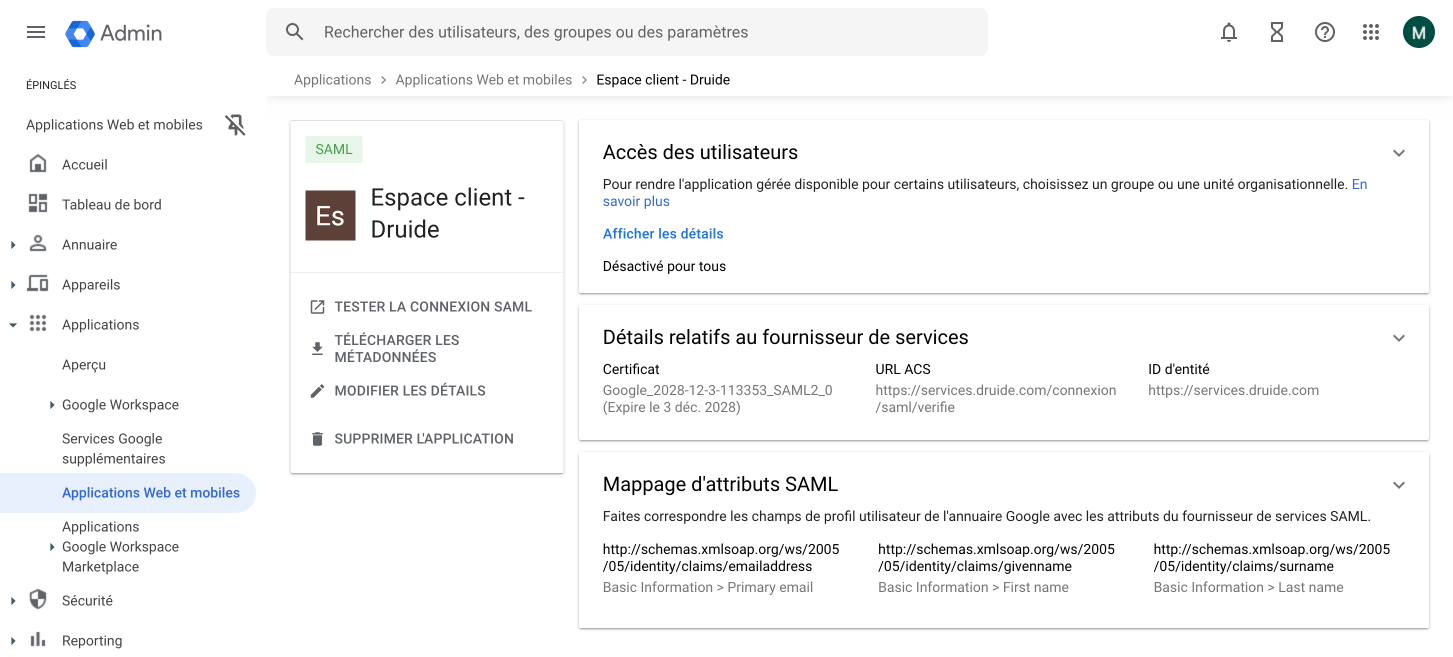

Référez-vous à l’étape 7 de la section A de cette procédure et retournez dans la fenêtre où vous préparez l’Espace client. Dans l’écran Détails relatifs au fournisseur de services de l’assistant de configuration Google Cloud :

A. Copiez l’URL de validation de la réponse (ACS) de votre Espace client et collez-la sous URL ACS.

B. Copiez ID d’entité de votre Espace client et collez-la sous ID d’entité. -

Cochez la case Réponse signée seulement si vous souhaitez que l’ensemble de la réponse d’authentification SAML soit signée. Lorsque la case n’est pas cochée, seule l’assertion contenue dans la réponse sera signée.

Important — Si vous cochez la case Réponse signée, vous devez configurer les paramètres de vérification de la signature dans l’Espace client pour Exiger la signature des requêtes et des réponses. Sinon, l’authentification échouera.

-

Sélectionnez PERSISTENT dans le menu déroulant Format de l’ID du nom.

-

Sélectionnez Basic information > Primary email dans le menu déroulant ID du nom.

-

Cliquez sur Continuer.

-

5A5B6789

5A5B6789

-

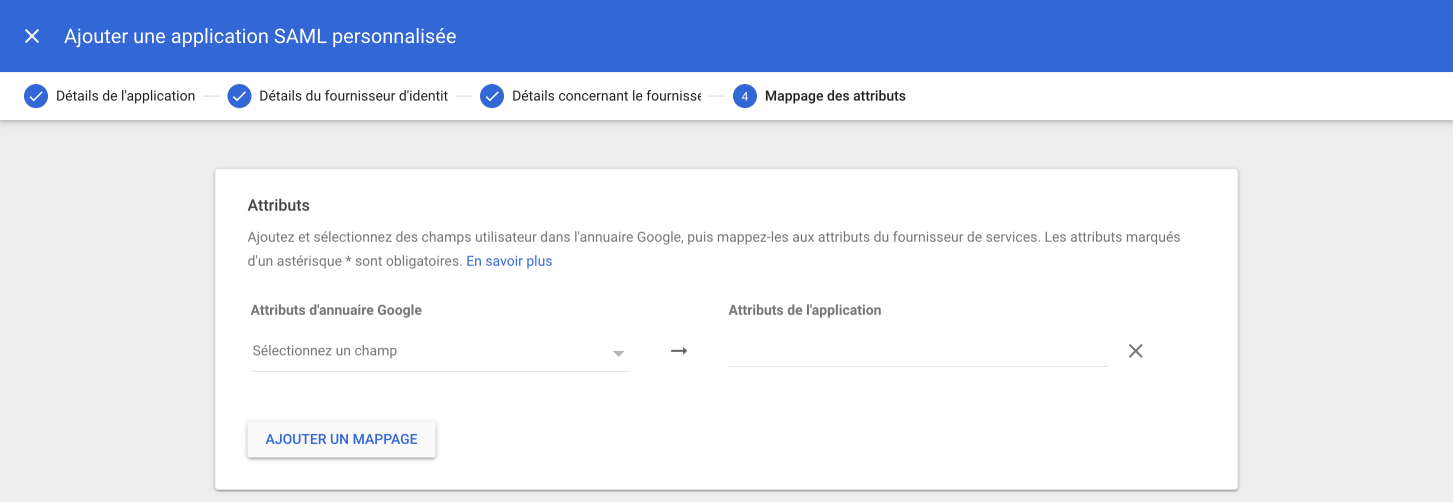

Cliquez sur Ajouter un mappage (A), ensuite cliquez sur le menu Sélectionnez un champ sous Attributs d’annuaire Google (B) pour définir chacun des attributs de l’utilisateur dans l’annuaire Google.

-

10A10B

10A10B

-

-

Sélectionnez les trois champs suivants et copiez-collez les attributs correspondants sous Attributs de l’application comme suit :

A. Sélectionnez Basic Information > Primary email et copiez-collez « emailaddress ».

B. Sélectionnez Basic Information > Last name et copiez-collez « surname ».

C. Choisissez Basic Information > First name et copiez-collez « givenname ». -

Cliquez sur Terminer.

-

11A11B11C12

11A11B11C12

-

-

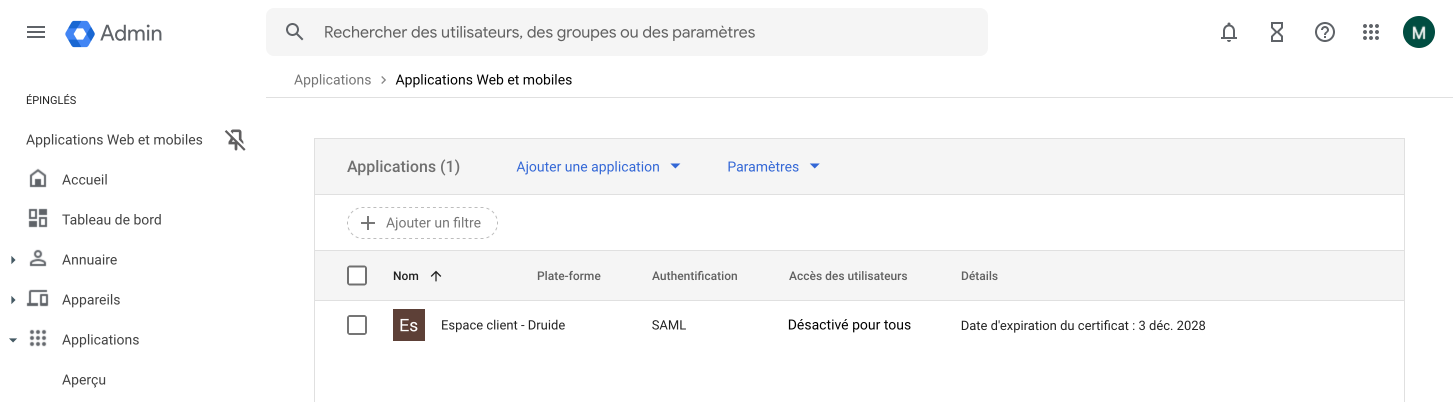

Sélectionnez l’application que vous venez de créer dans la liste Applications Web et mobiles.

-

13

13

-

-

Cliquez sur le pavé Accès des utilisateurs.

-

14

14

-

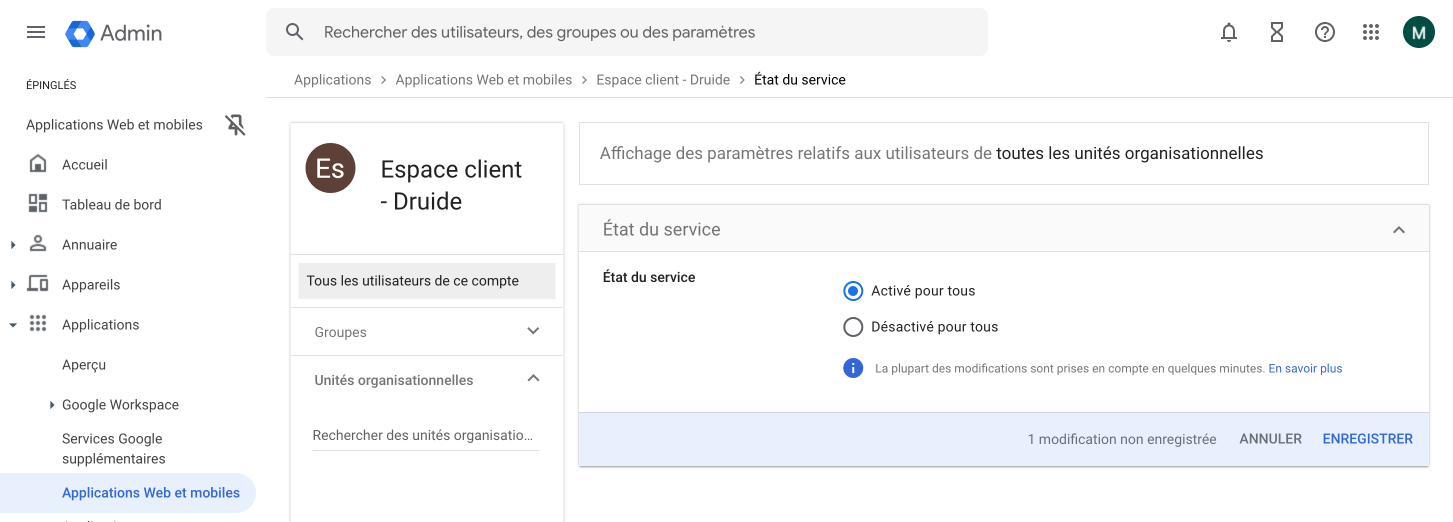

-

Cliquez sur le bouton Activé pour tous (A) et cliquez sur Enregistrer (B).

-

15A15B

15A15B

-

C. Configuration SAML dans l’Espace client

-

Retournez dans la fenêtre de l’Espace client à l’Étape 2 : Configuration SAML. Cliquez sur Téléverser un fichier et sélectionnez le fichier de métadonnées IdP que vous venez de télécharger à partir de Google Cloud.

-

1

1

-

-

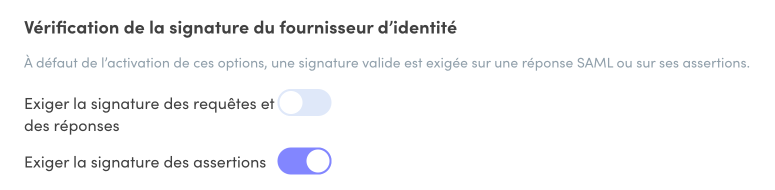

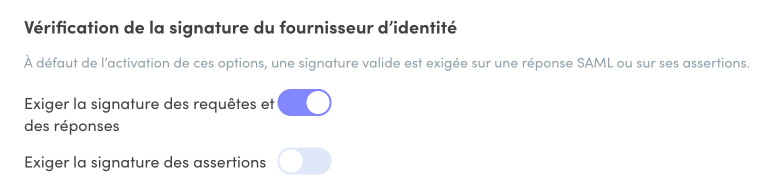

Ajustez les réglages sous Vérification de la signature du fournisseur d’identité que vous ayez ou non configuré votre application pour exiger une réponse signée à l’étape 6 de la section B :

Avertissement - Les paramètres de vérification de la signature doivent correspondre à ceux définis dans Google Cloud, sinon l’authentification SAML échouera.

- Réponse signée décochée — Assurez-vous que les paramètres dans votre Espace client correspondent à la configuration par défaut.

-

ActivéDésactivé

ActivéDésactivé

-

- Réponse signée cochée — Assurez-vous d’ajuster les paramètres dans votre Espace client pour qu’ils correspondent à la configuration indiquée ci-dessous.

-

ActivéDésactivé

ActivéDésactivé

-

- Réponse signée décochée — Assurez-vous que les paramètres dans votre Espace client correspondent à la configuration par défaut.

-

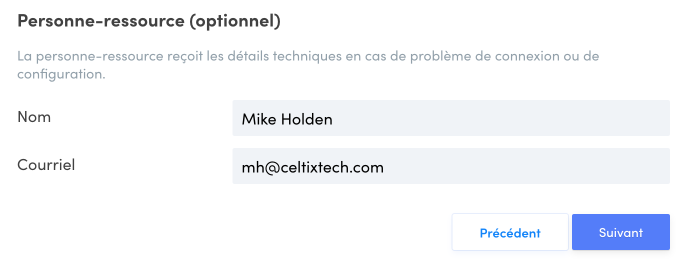

Il est recommandé d’inscrire une personne-ressource pour recevoir les détails techniques en cas de problème de connexion ou de configuration.

-

Cliquez sur Suivant.

-

34

34

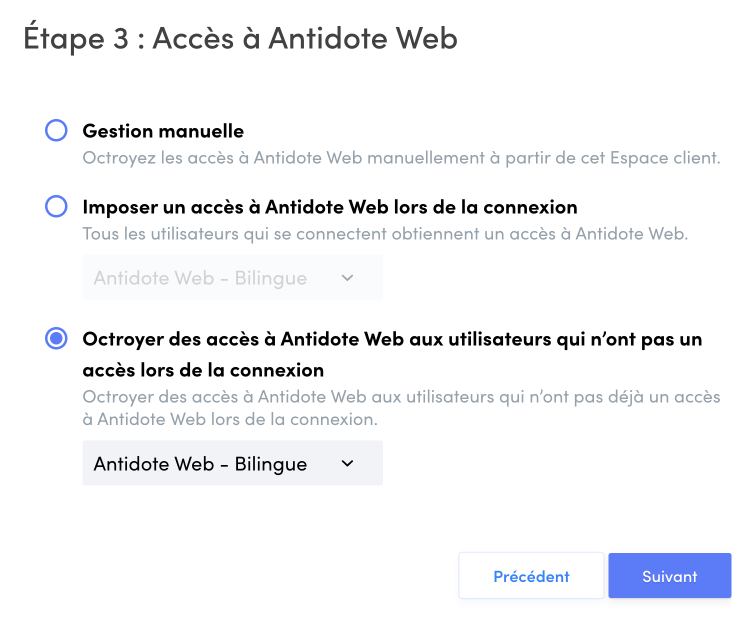

- Si votre organisation a un ou plusieurs abonnements actifs à Antidote Web, choisissez comment vous souhaitez gérer son accès. Trois options s’offrent à vous :

Gestion manuelleSélectionnez cette option pour activer l’authentification SAML sans toutefois octroyer automatiquement d’accès à Antidote Web. Vous pourrez leur attribuer un accès à partir de l’onglet Utilisateurs de l’Espace client.

Imposer un accès à Antidote Web lors de la connexion Sélectionnez cette option pour que tous les utilisateurs qui se connectent avec l’authentification obtiennent automatiquement un accès à Antidote Web. Si votre organisation détient plusieurs abonnements, précisez celui qui doit être utilisé. Dans le cas où un utilisateur détient déjà un accès à un autre abonnement, le changement d’abonnement sera imposé à l’utilisateur lors de sa prochaine connexion.

Octroyer des accès à Antidote Web aux utilisateurs qui n’ont pas un accès lors de la connexion Sélectionnez cette option pour octroyer des accès à Antidote Web aux utilisateurs qui n’en ont pas déjà un. Cette option est utile, par exemple, si votre organisation détient plus d’un abonnement, et que vous souhaitez associer les nouveaux utilisateurs à un abonnement différent de celui que d’autres détiennent déjà.

Note — Si vous comptez configurer le provisionnement automatique par la suite, sachez que le choix de gestion des accès à Antidote Web que vous y préciserez aura préséance sur celui indiqué ici. En savoir plus >

-

Cliquez sur Suivant une fois votre choix effectué.

-

56

56

-

-

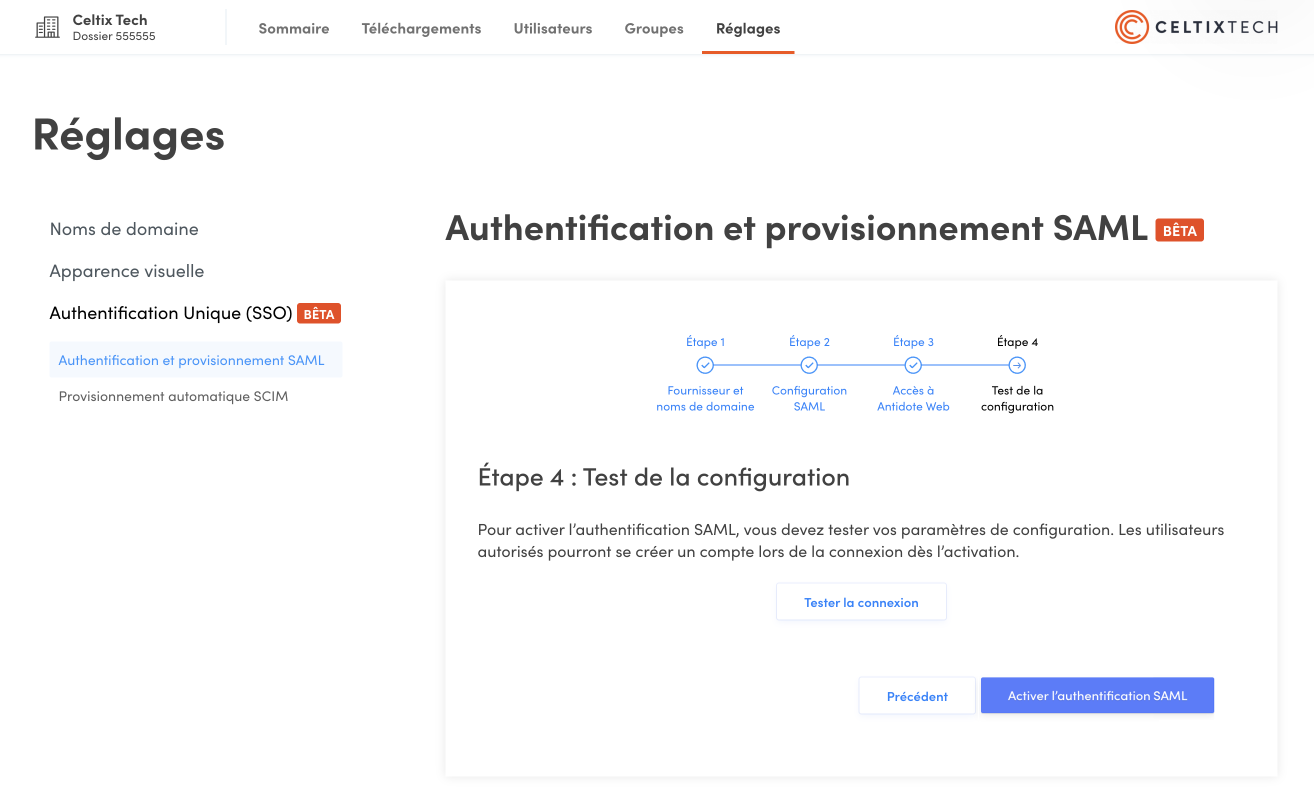

Dans le panneau suivant, cliquez sur Tester la connexion. Le résultat du test apparait dans une nouvelle fenêtre, confirmant le succès de la connexion ou présentant un rapport d’erreur si la connexion échoue.

-

Finalement, cliquez sur Activer l’authentification SAML.

-

78

78