Procédure pour configurer le provisionnement automatique avec Entra ID

Si votre organisation utilise le service Microsoft Entra ID, suivez cette procédure détaillée pour mettre en place le provisionnement automatique suivant le standard SCIM. La procédure est présentée avec ce fournisseur à titre d’exemple; elle est semblable pour d’autres fournisseurs.

Prérequis

Avant de commencer la configuration, assurez-vous que : ✅ l’authentification avec SAML a été configurée; ✅ votre organisation détient un abonnement à Antidote en vigueur; ✅ votre compte détient le rôle d’administrateur ou de technicien.

La procédure de base comporte trois grandes étapes :

B. Configuration entre l’Espace client et Entra ID

C. Configuration des utilisateurs dans Entra ID

Les configurations suivantes sont optionnelles, selon votre préférence :

D. Gestion des accès à Antidote

E. Gestion des rôles dans l’organisation

A. Préparatifs dans Entra ID

-

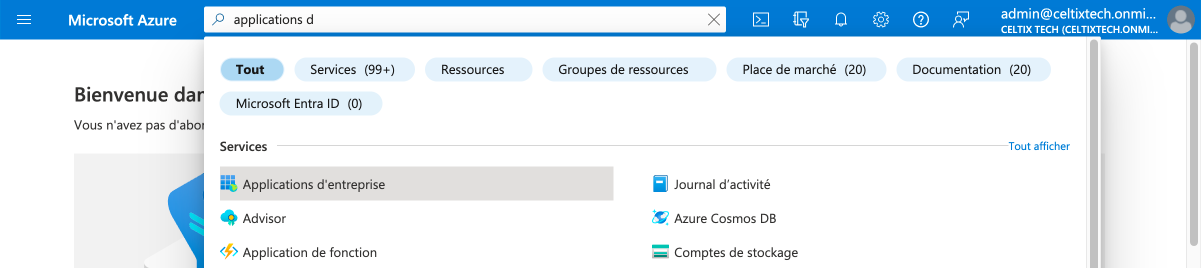

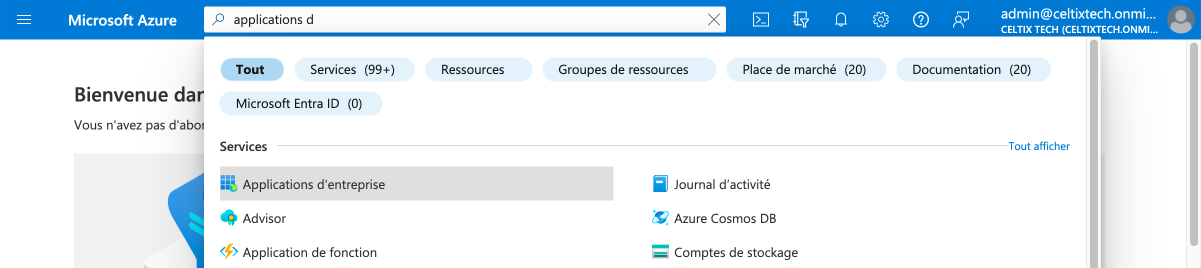

Dans votre portail Azure, rendez-vous dans le service Applications d’entreprise. Vous pouvez y accéder rapidement en tapant les premiers caractères dans le champ de recherche.

-

1

1

-

-

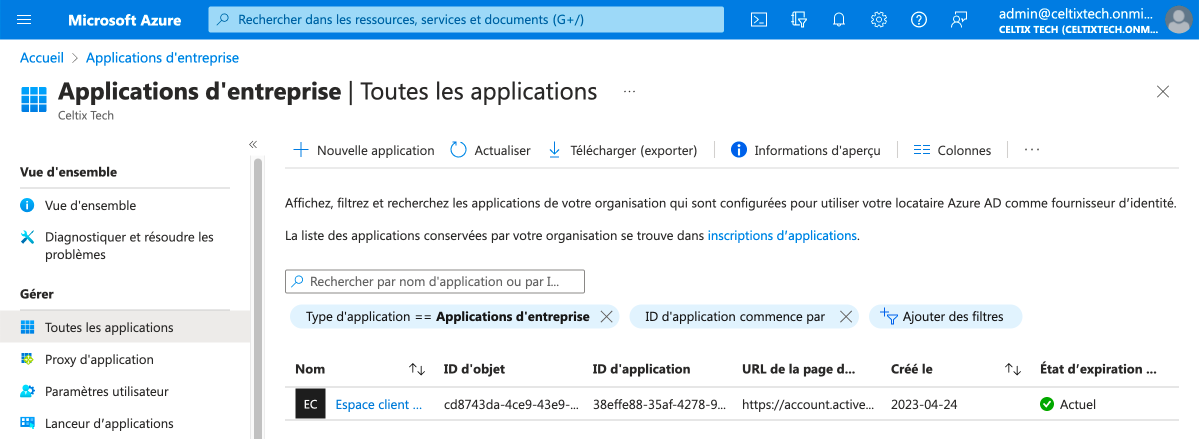

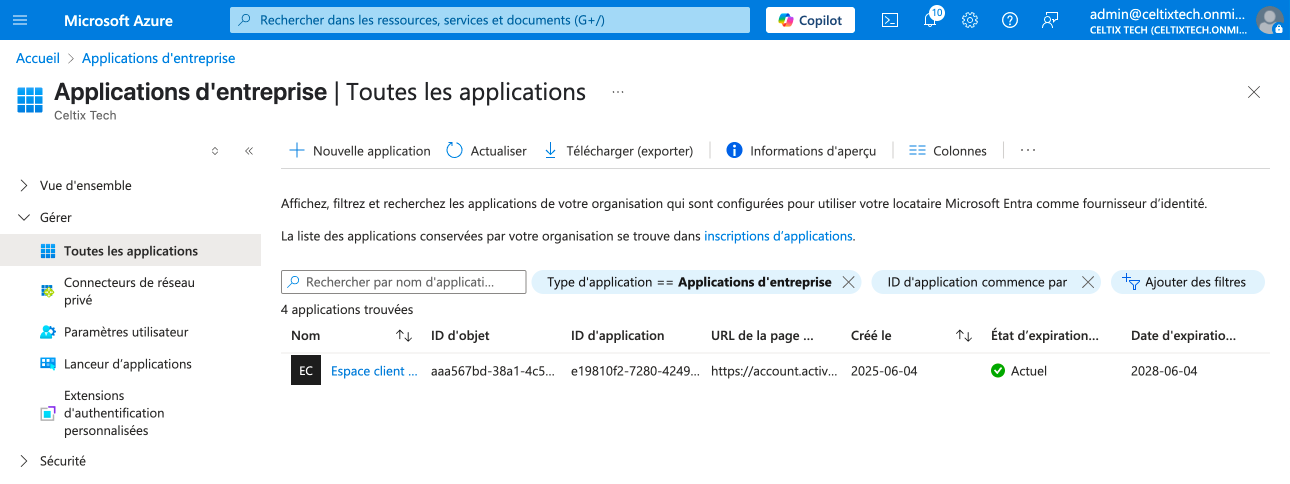

Sélectionnez l’application que vous avez créée pour l’Espace client de votre organisation lors de la configuration SAML.

-

2

2

-

-

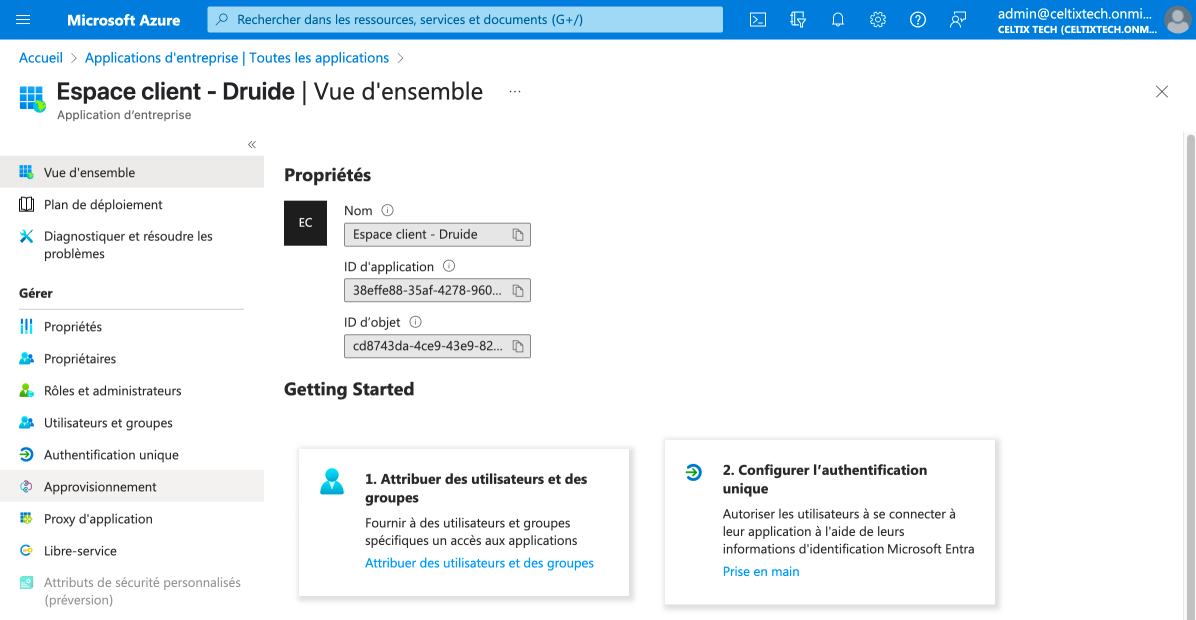

Cliquez sur Approvisionnement dans la barre latérale.

-

3

3

-

-

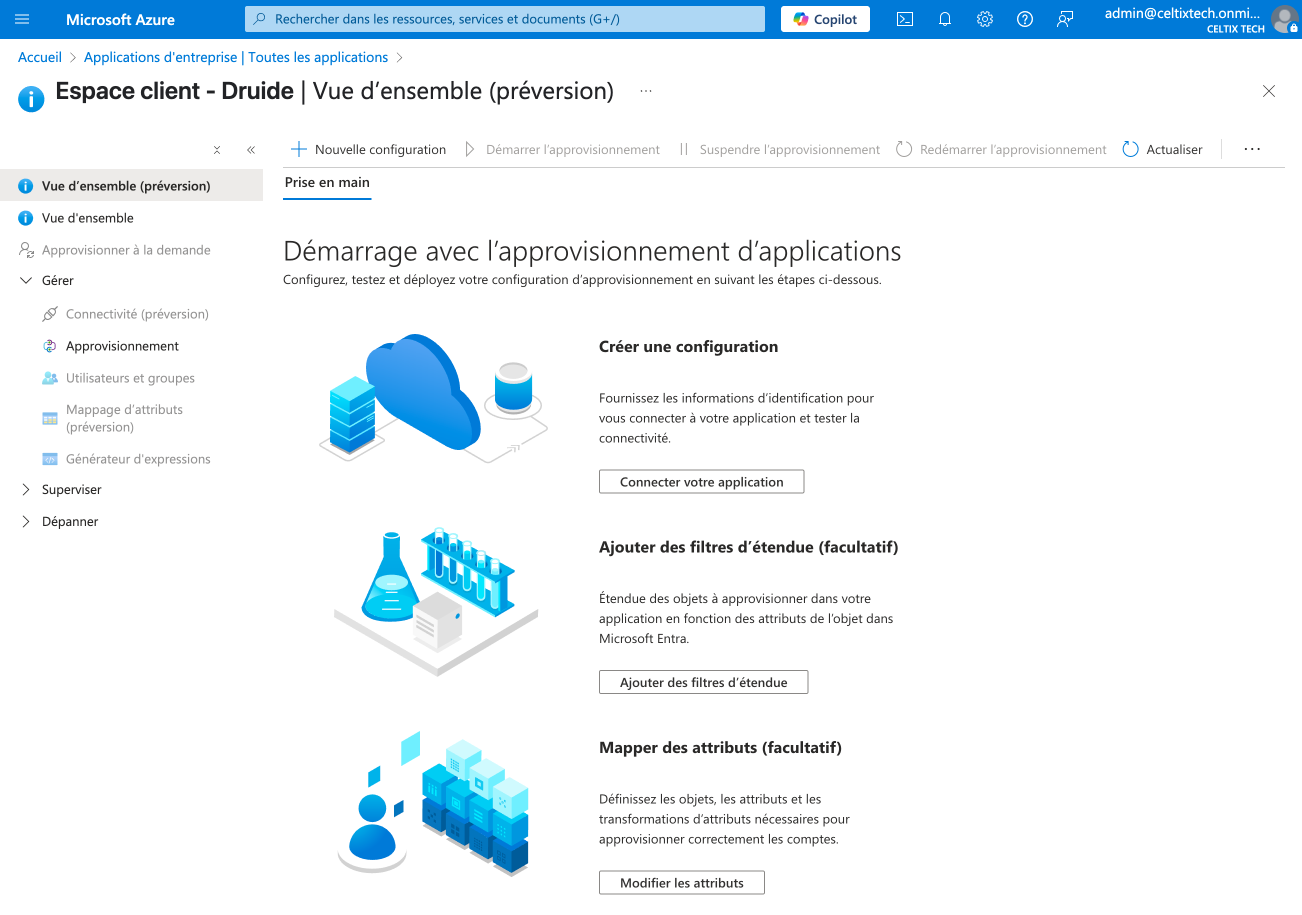

Cliquez sur le bouton Connecter votre application.

-

4

4

-

-

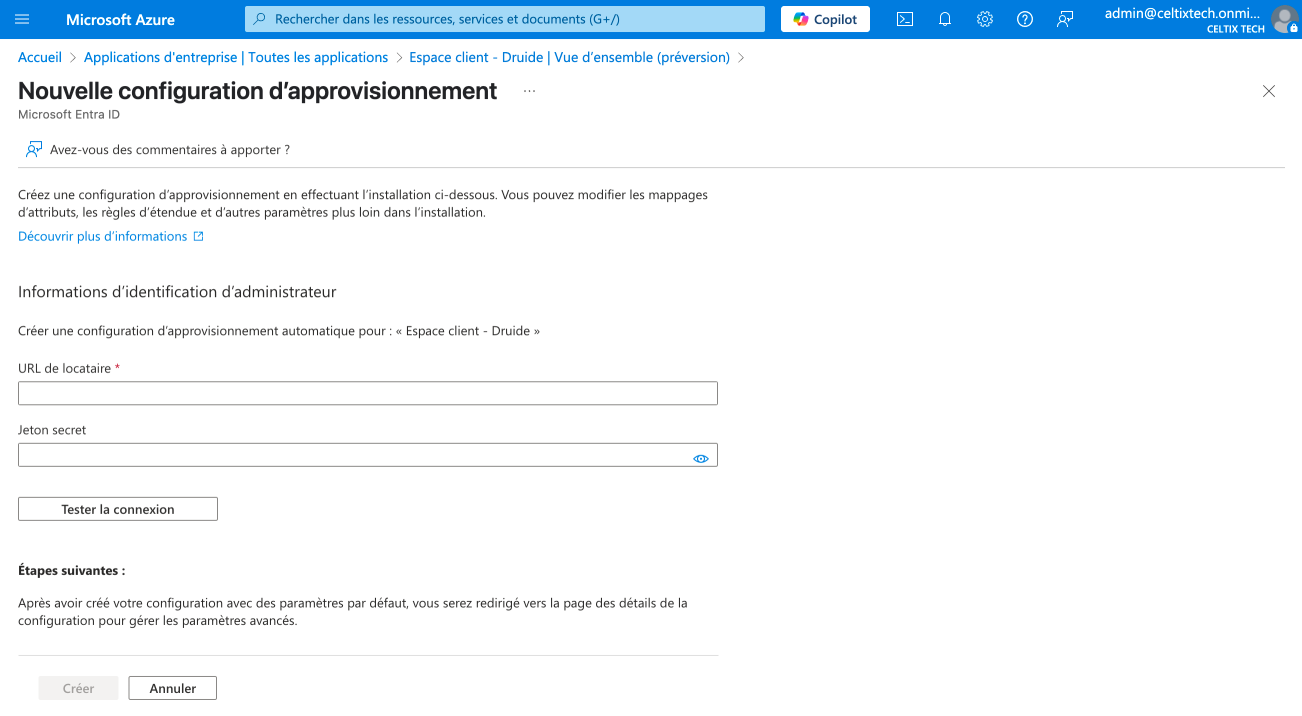

Gardez cette fenêtre ouverte pour y inscrire les informations que vous trouverez dans l’Espace client. Commencez la section suivante dans une nouvelle fenêtre.

B. Configuration entre l’Espace client et Entra ID

-

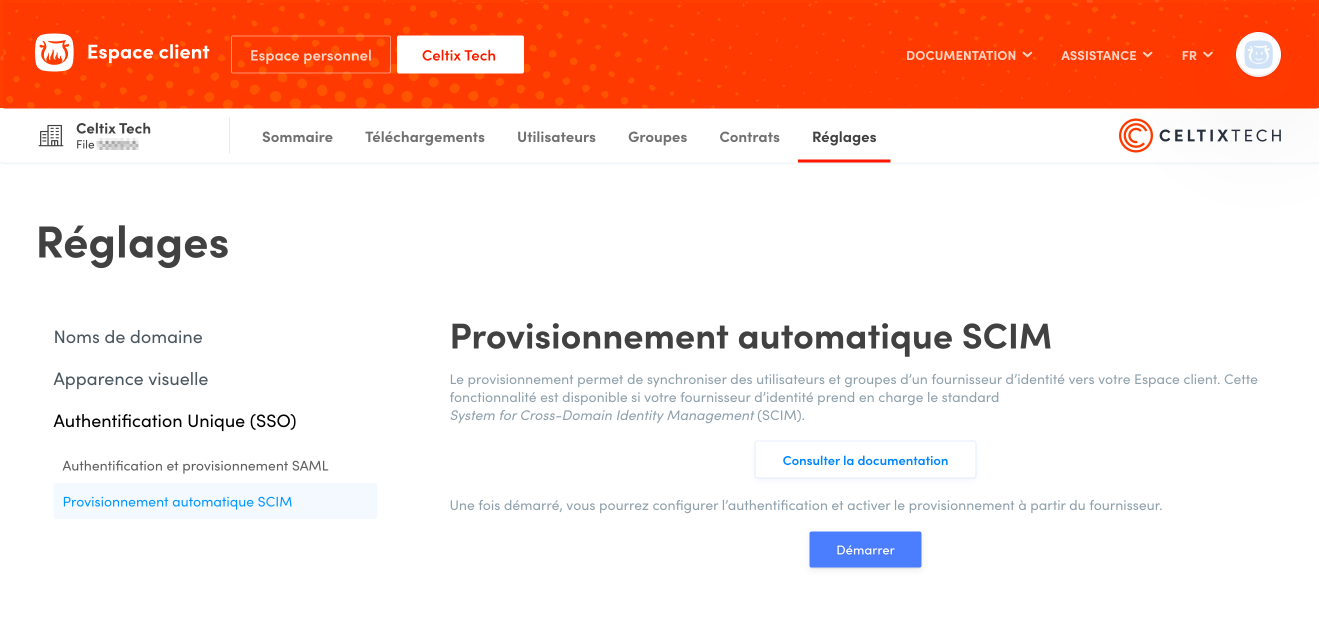

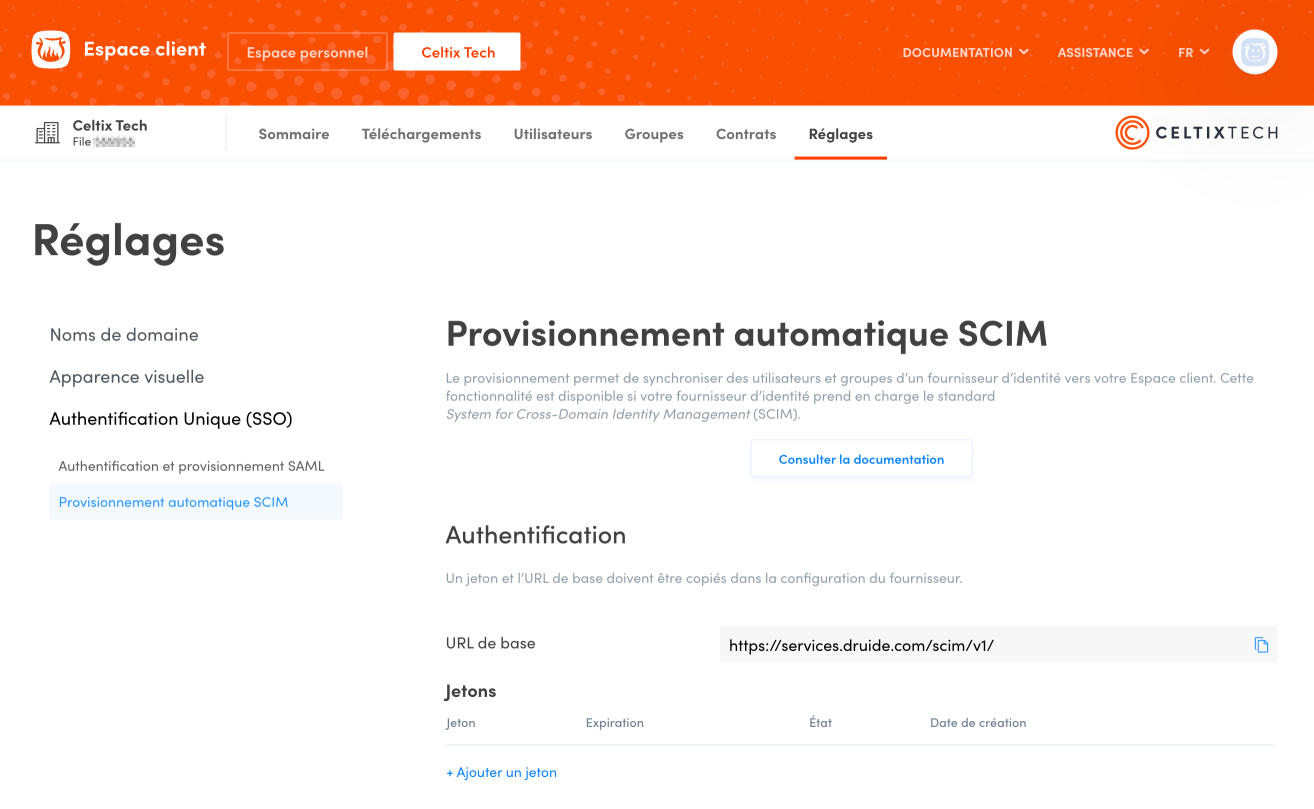

Dans une nouvelle fenêtre, connectez-vous à l’Espace client de votre organisation et rendez-vous dans l’onglet Réglages.

-

Sélectionnez la section Provisionnement automatique SCIM.

-

Cliquez sur le bouton Démarrer.

-

123

123

-

-

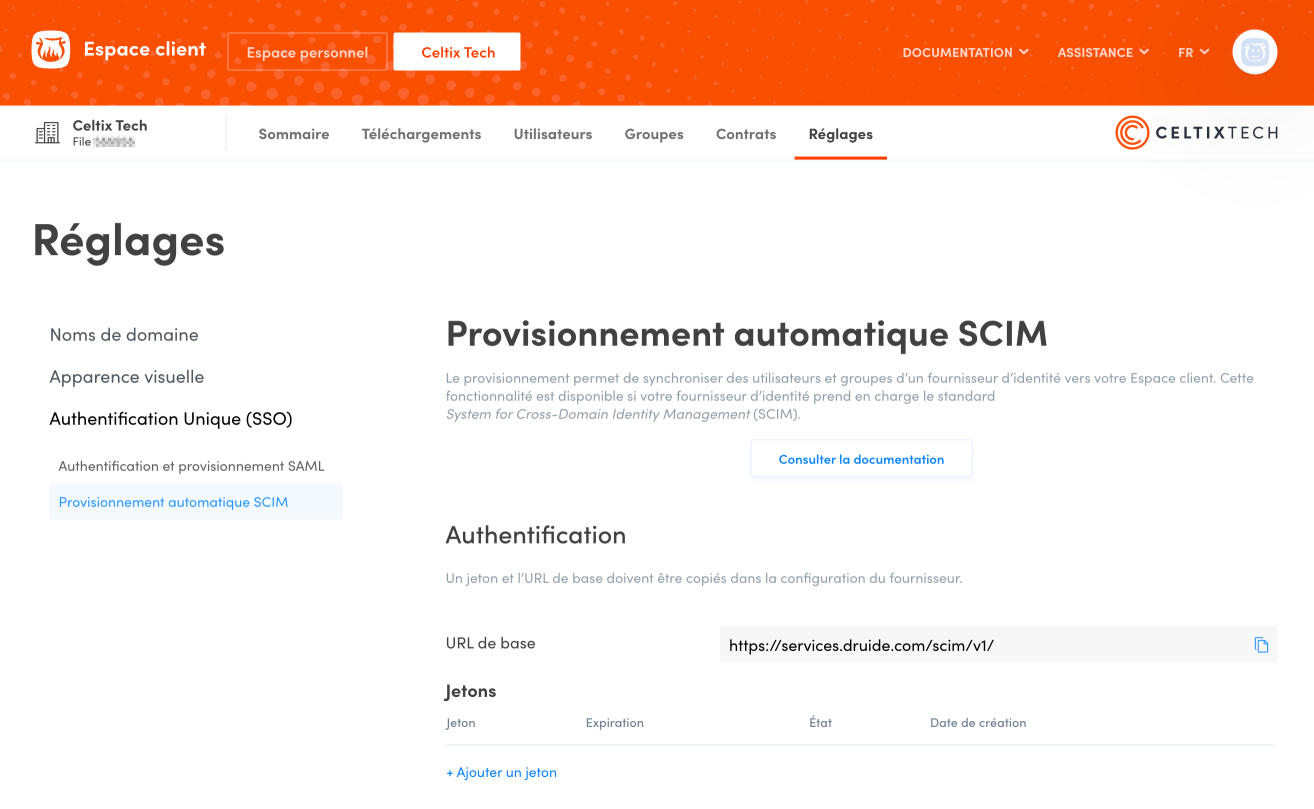

Copiez l’URL de base en cliquant sur .

-

4

4

-

-

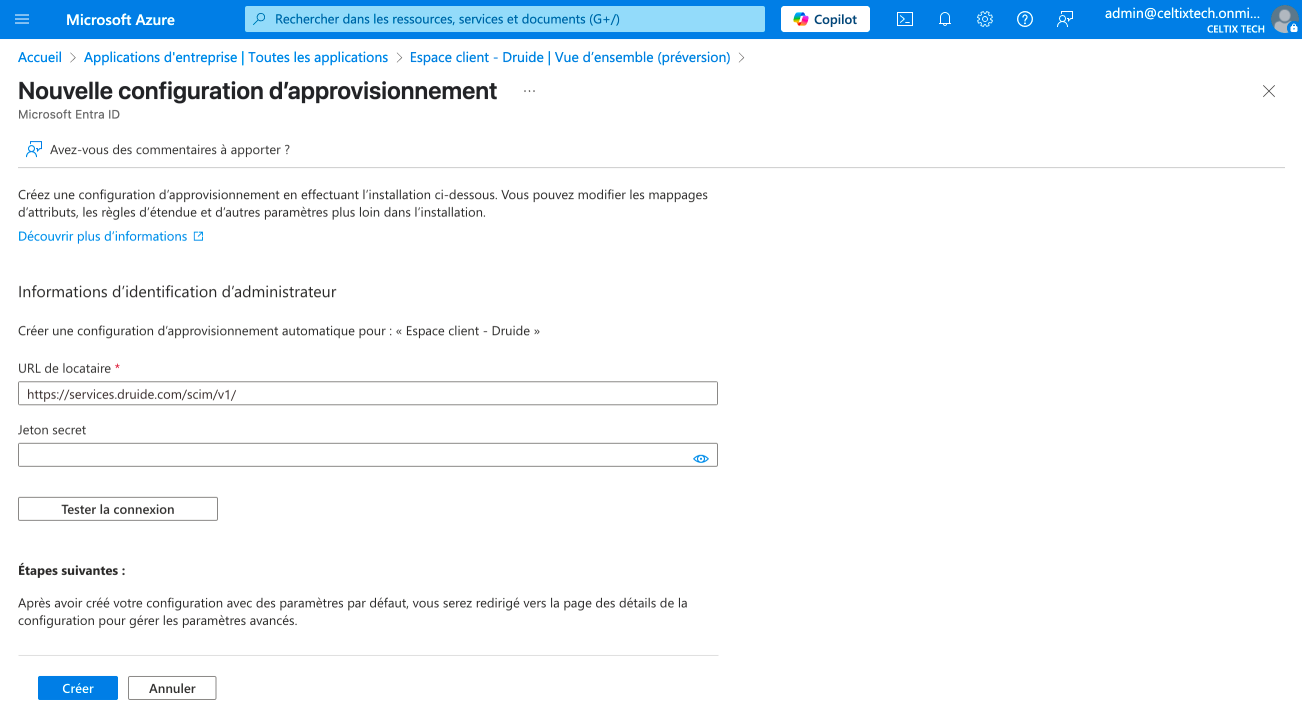

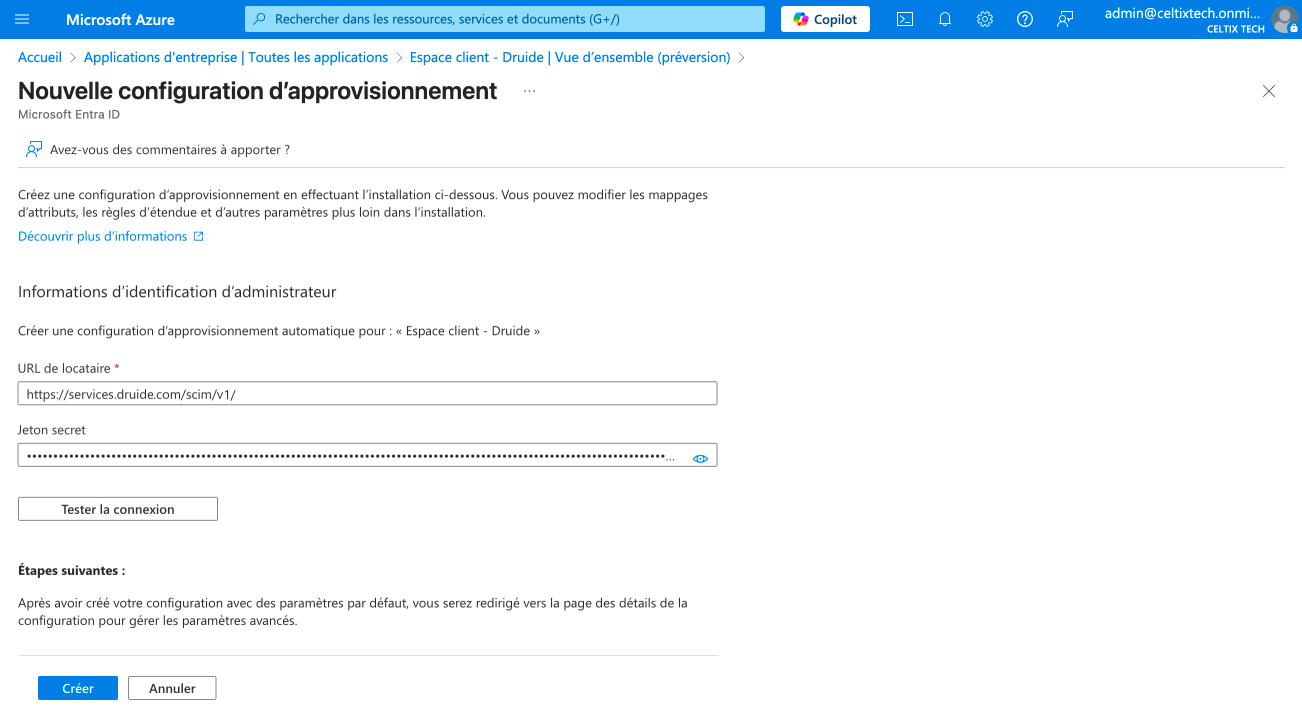

Revenez dans la fenêtre d’Entra ID de la section A, et collez le lien dans le champ URL de locataire.

-

5

5

-

-

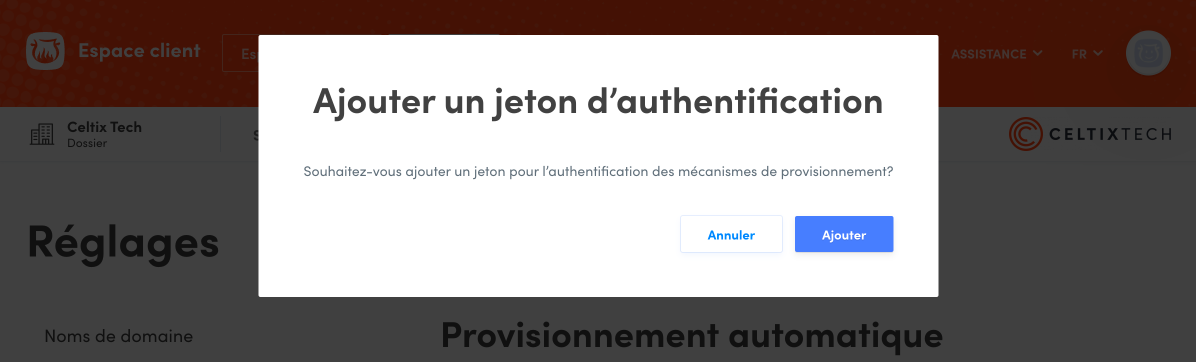

Créez maintenant un jeton dans l’Espace client, en cliquant sur Ajouter un jeton.

-

6

6

-

-

Cliquez sur Ajouter pour confirmer la création du jeton.

-

7

7

-

-

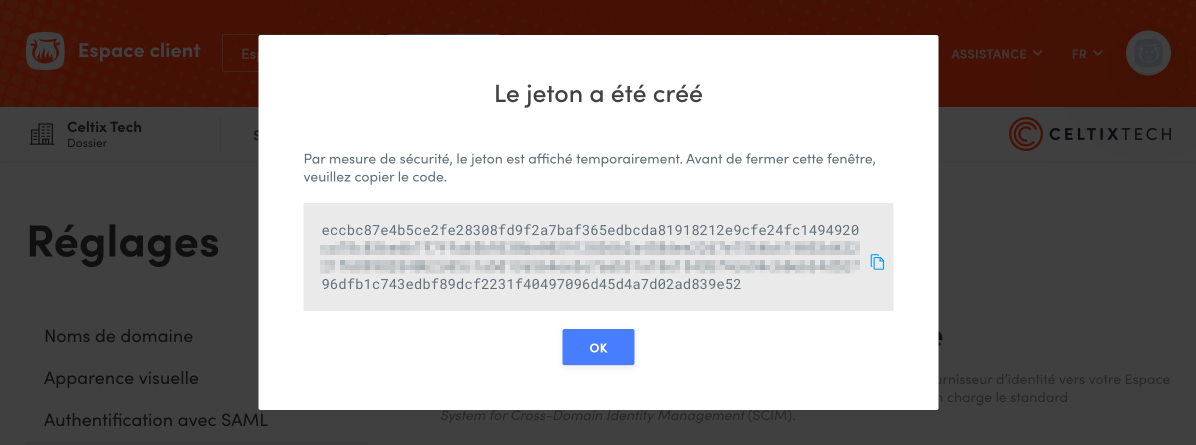

Copiez le jeton affiché à l’écran en cliquant sur .

Attention — Le jeton s’affiche seulement à ce moment. Par mesure de sécurité, il ne sera pas possible de l’afficher à nouveau. Assurez-vous donc de l’avoir copié avant de fermer la fenêtre.

-

8

8

-

-

Revenez dans la fenêtre d’Entra ID et collez le jeton dans le champ Jeton secret.

-

Cliquez sur Créer, puis fermez le volet.

-

910

910

-

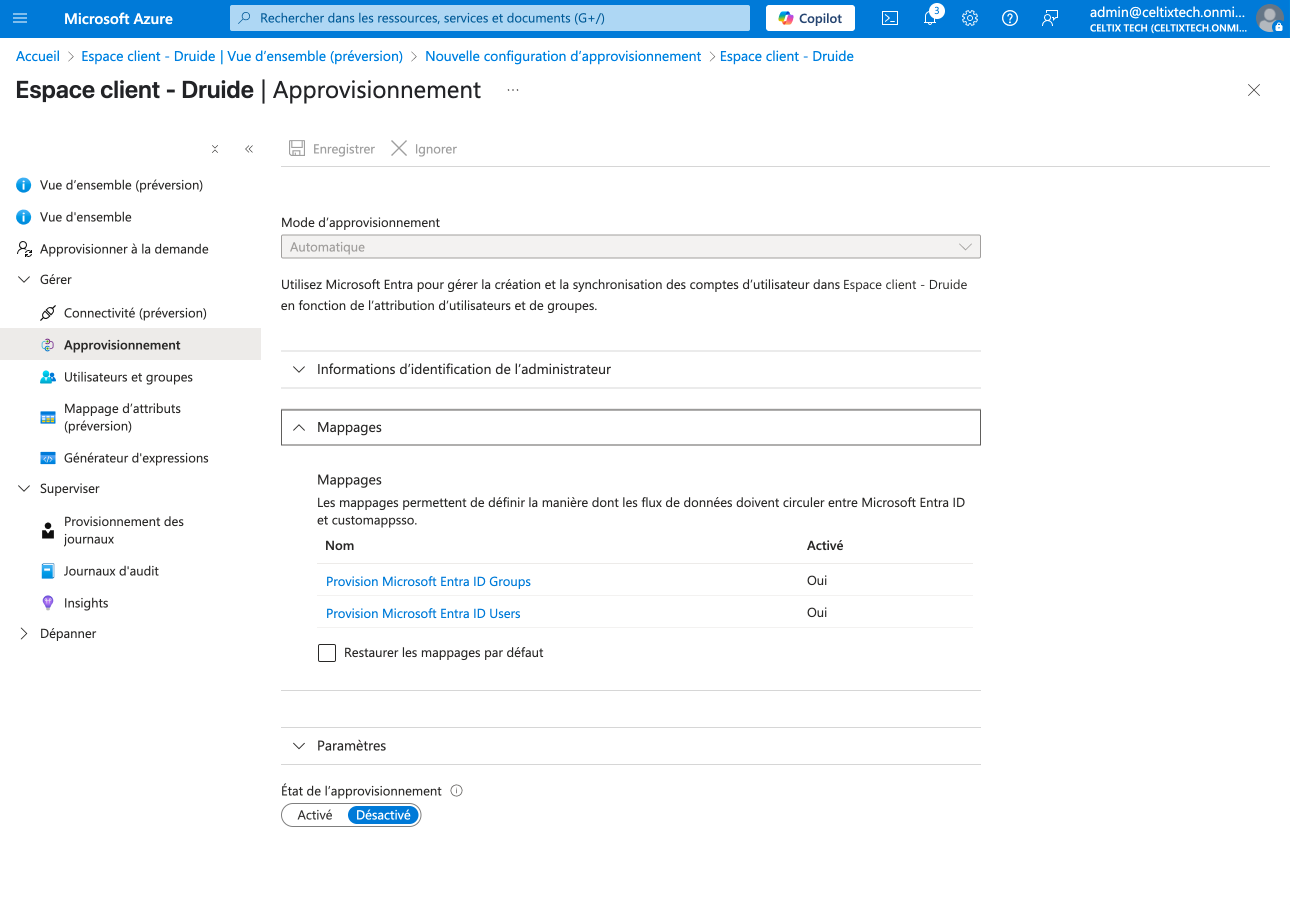

C. Configuration des utilisateurs dans Entra ID

-

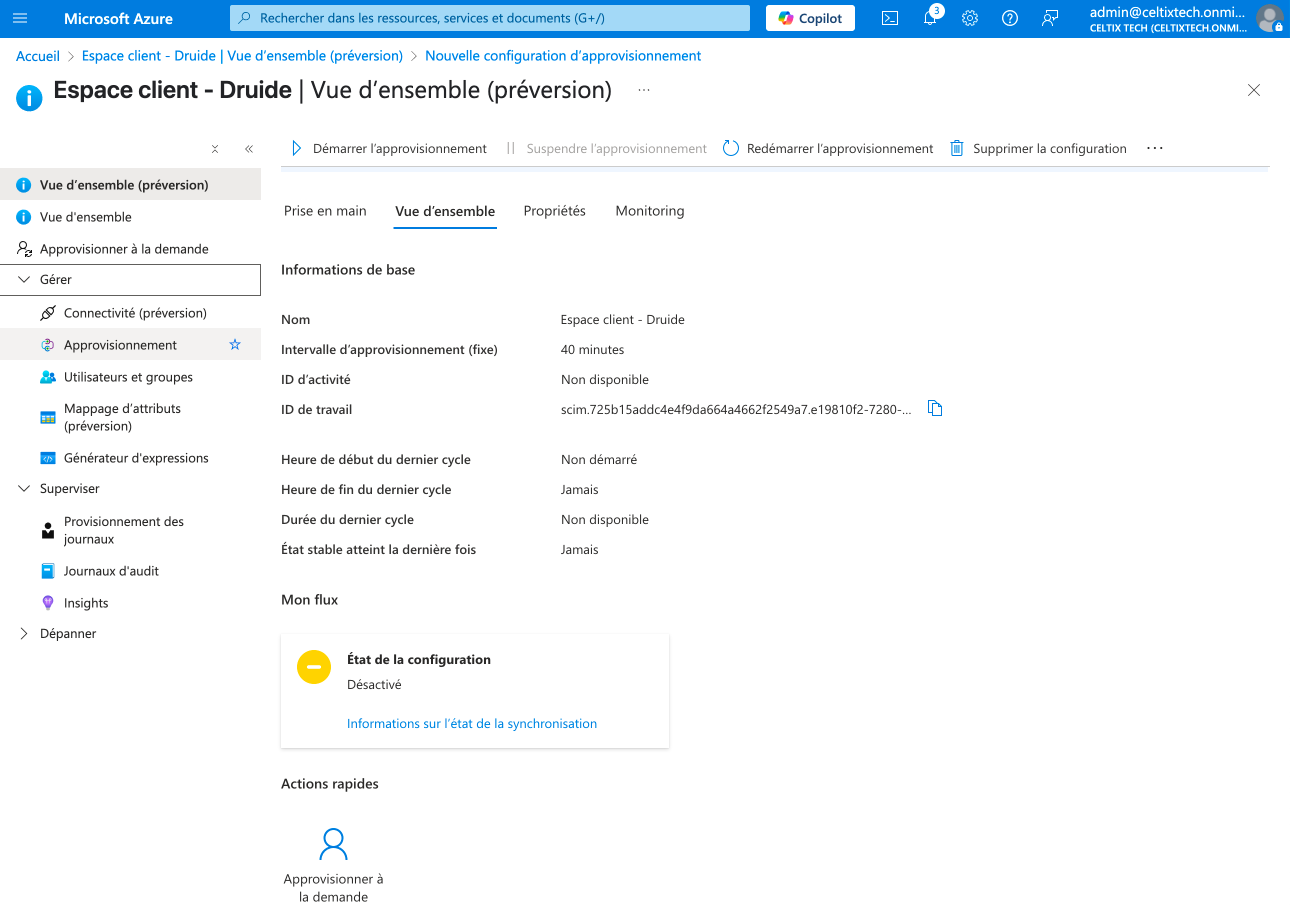

Ouvrez la section Gérer dans la barre latérale.

-

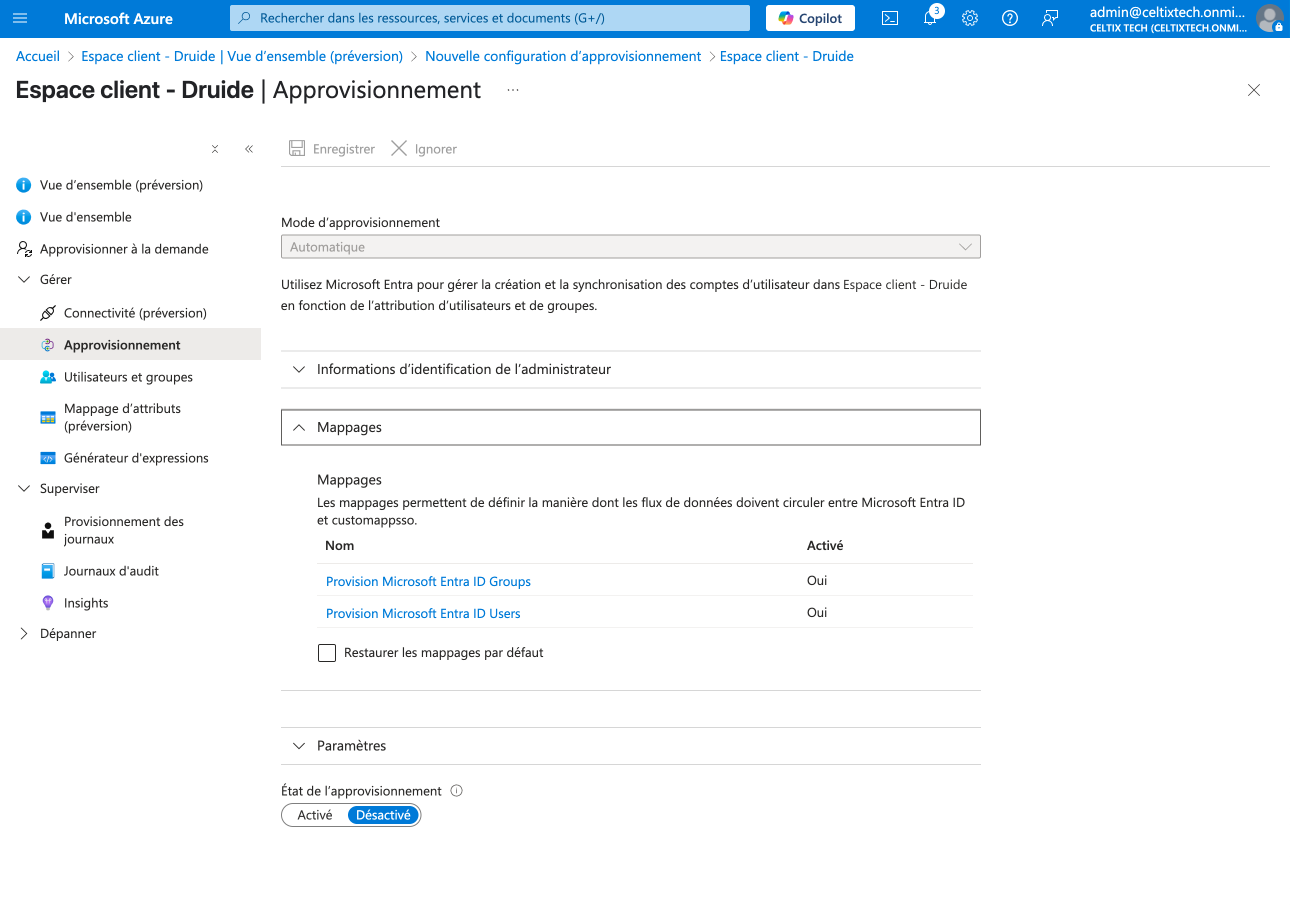

Cliquez sur Approvisionnement.

-

12

12

-

-

Ouvrez la section Mappages.

-

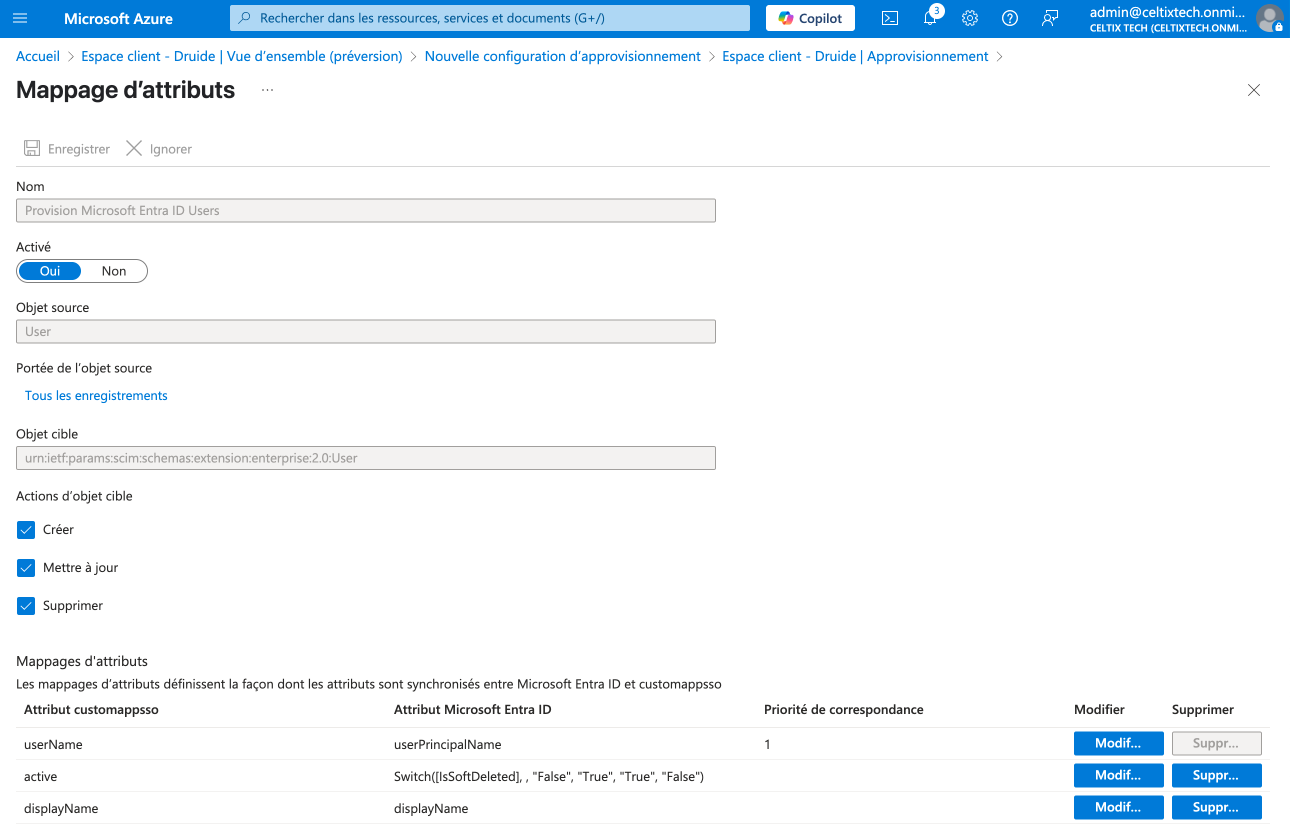

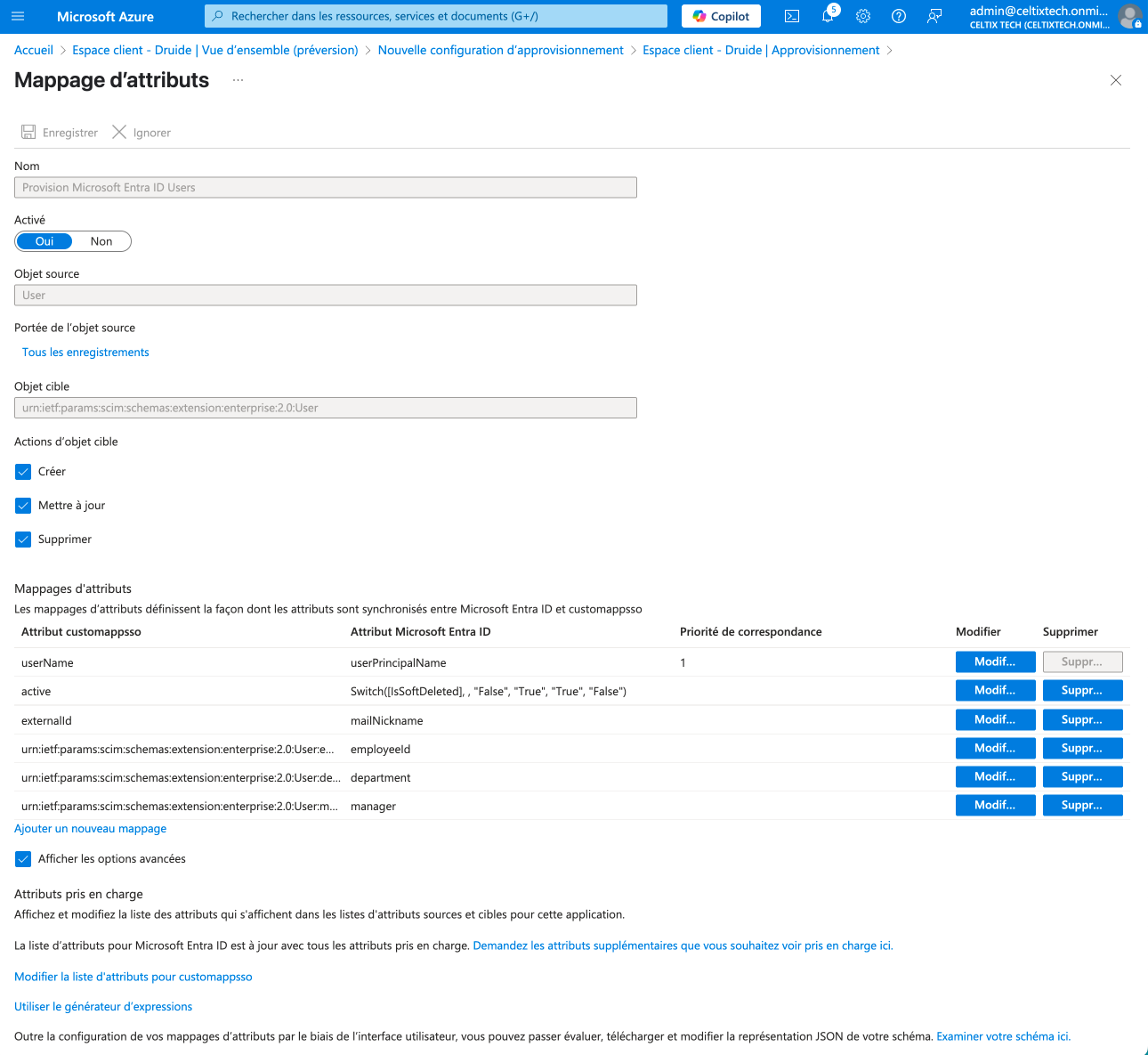

Cliquez sur Provision Microsoft Entra ID Users.

-

34

34

-

-

Vérifiez que l’attribut source associé à l’attribut cible userName contient bien la même adresse courriel dans votre base de données que l’attribut cible emailaddress que vous avez configuré dans le SAML. Dans notre exemple, il s’agit de l’attribut source userPrincipalName (sous la colonne Attribut Microsoft Entra ID). Au besoin, modifiez l’attribut source en cliquant dessus.

Avertissement — L’attribut emailaddress dans la configuration SAML et l’attribut userName dans la configuration SCIM doivent contenir la même adresse courriel. Sinon, un compte Druide sera créé pour chacune des adresses courriel, c’est-à-dire que l’utilisateur sera dupliqué.

Pour revoir la configuration SAML que vous avez effectuée, consultez la procédure pour Entra ID ou celle pour Google Cloud.

-

Cliquez sur Enregistrer si vous avez fait des modifications, puis fermez le volet.

-

56

56

-

-

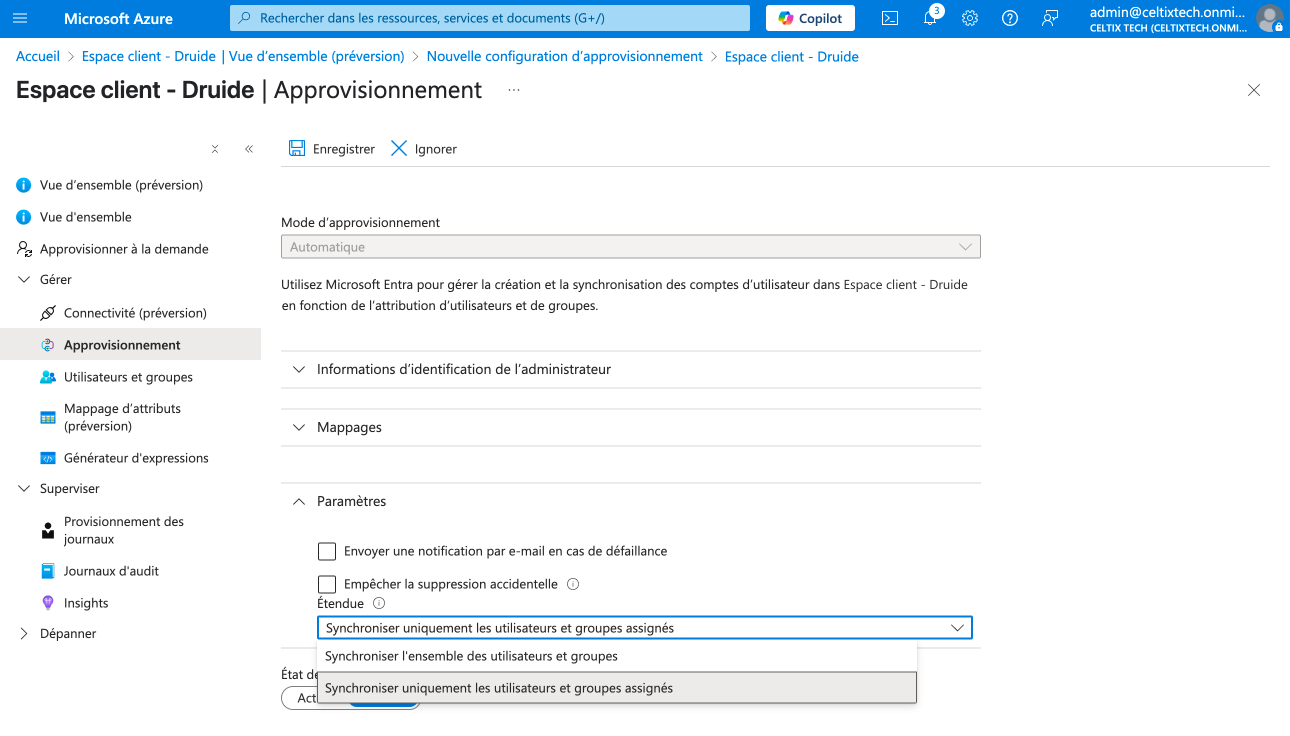

Ouvrez la section Paramètres.

-

Indiquez si vous souhaitez synchroniser tous les utilisateurs et groupes ou seulement les utilisateurs et groupes assignés.

Note — Si vous comptez configurer la gestion des rôles avec le provisionnement, choisissez Synchroniser uniquement les utilisateurs et groupes assignés. Assurez-vous d’assigner l’application à partir de la section Utilisateurs et groupes. (Pour voir les étapes d’assignation de l’application, référez-vous à la procédure de l’authentification avec SAML, section B, étape 7.)

-

Cliquez sur Enregistrer, puis fermez le volet.

-

789

789

-

-

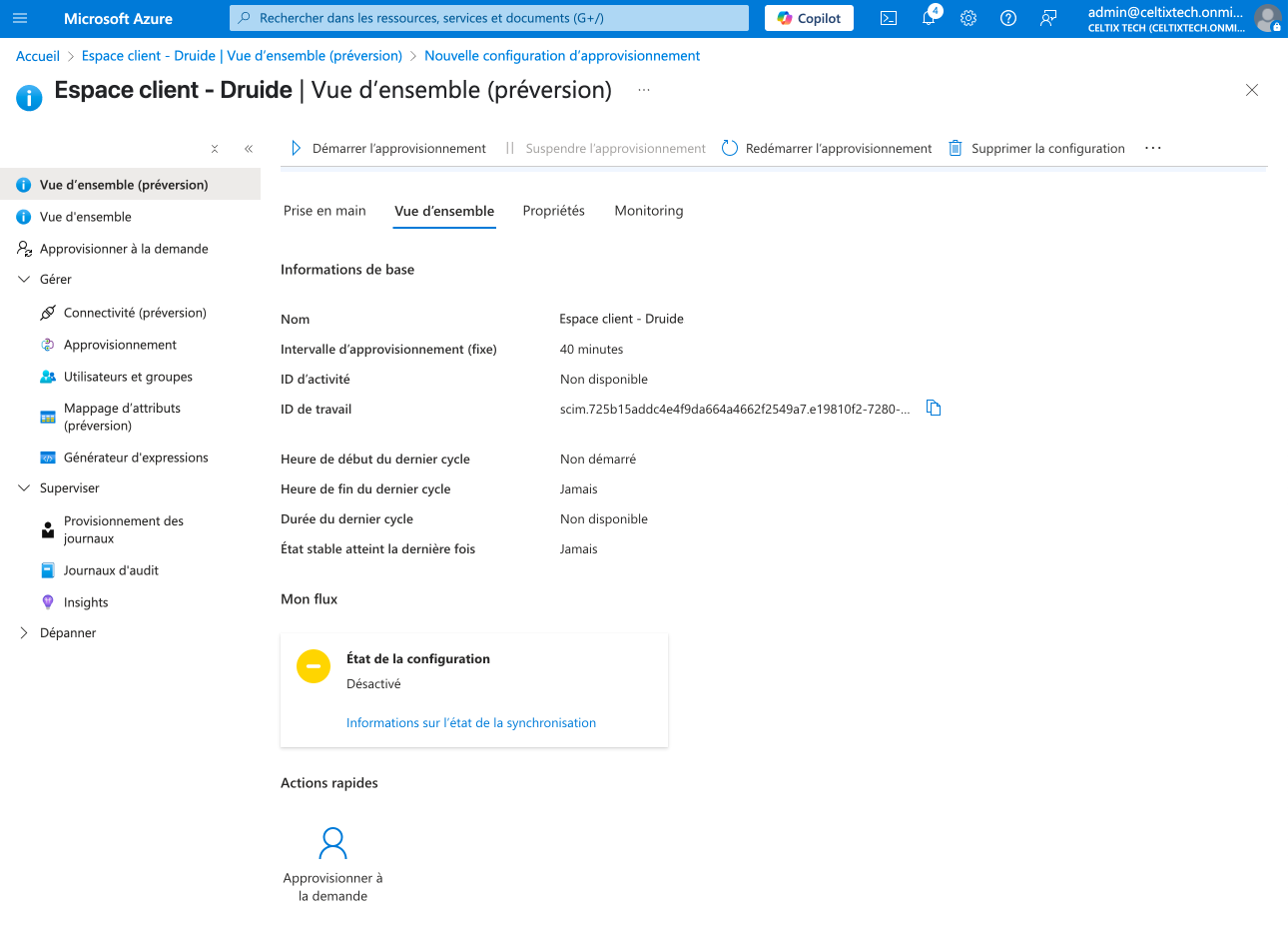

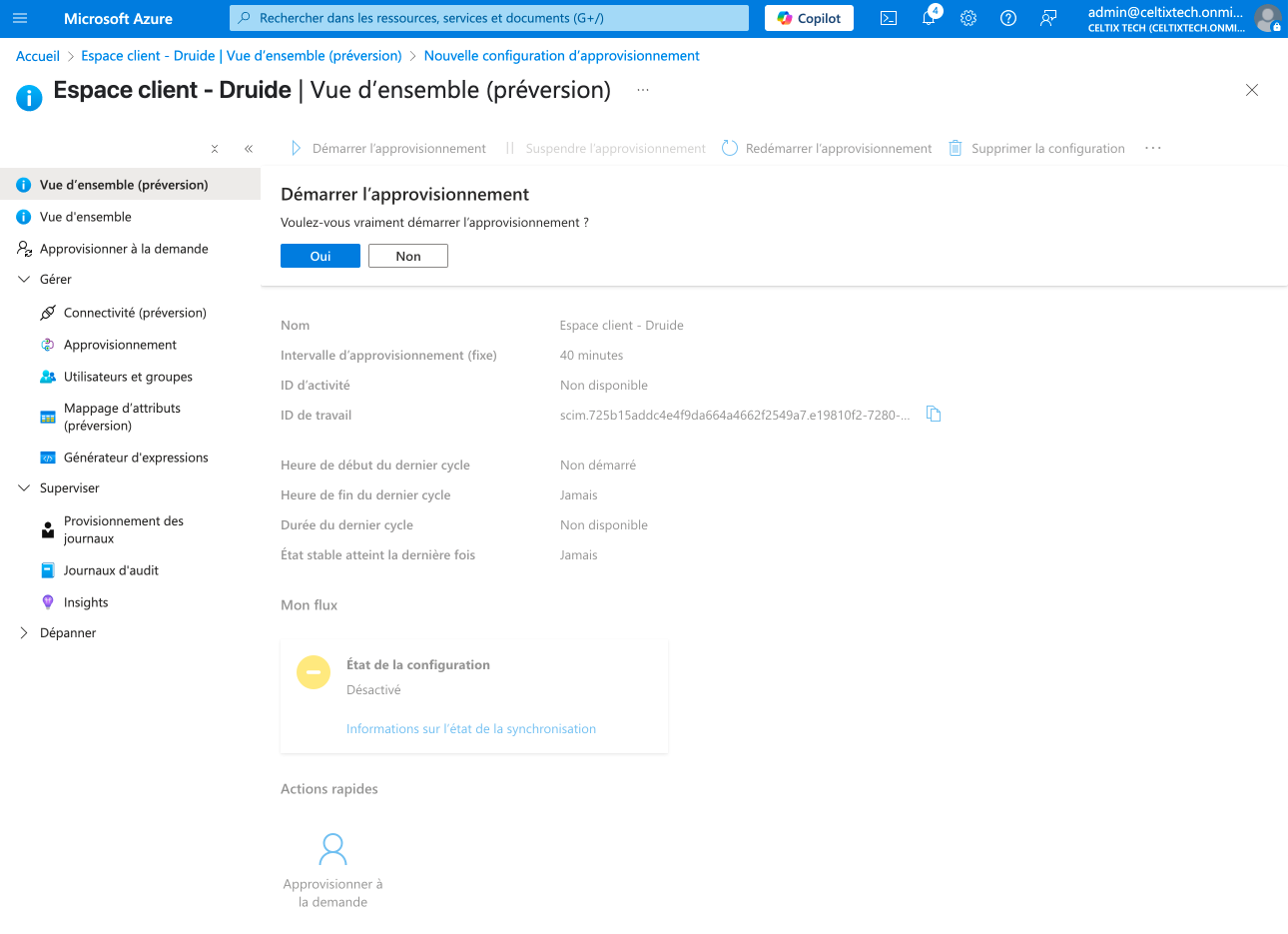

Retournez à la page Vue d’ensemble (préversion) et cliquez sur Démarrer l’approvisionnement.

-

10

10

-

-

Dans le dialogue qui apparait, cliquez sur Oui.

-

11

11

-

Le provisionnement des utilisateurs et des groupes est maintenant actif. Si le cycle initial n’a pas fonctionné, les erreurs s’affichent dans cet écran.

Les sections suivantes présentes des configurations optionnelles pour gérer les accès à Antidote et les rôles de l’Espace client à partir d’Entra ID.

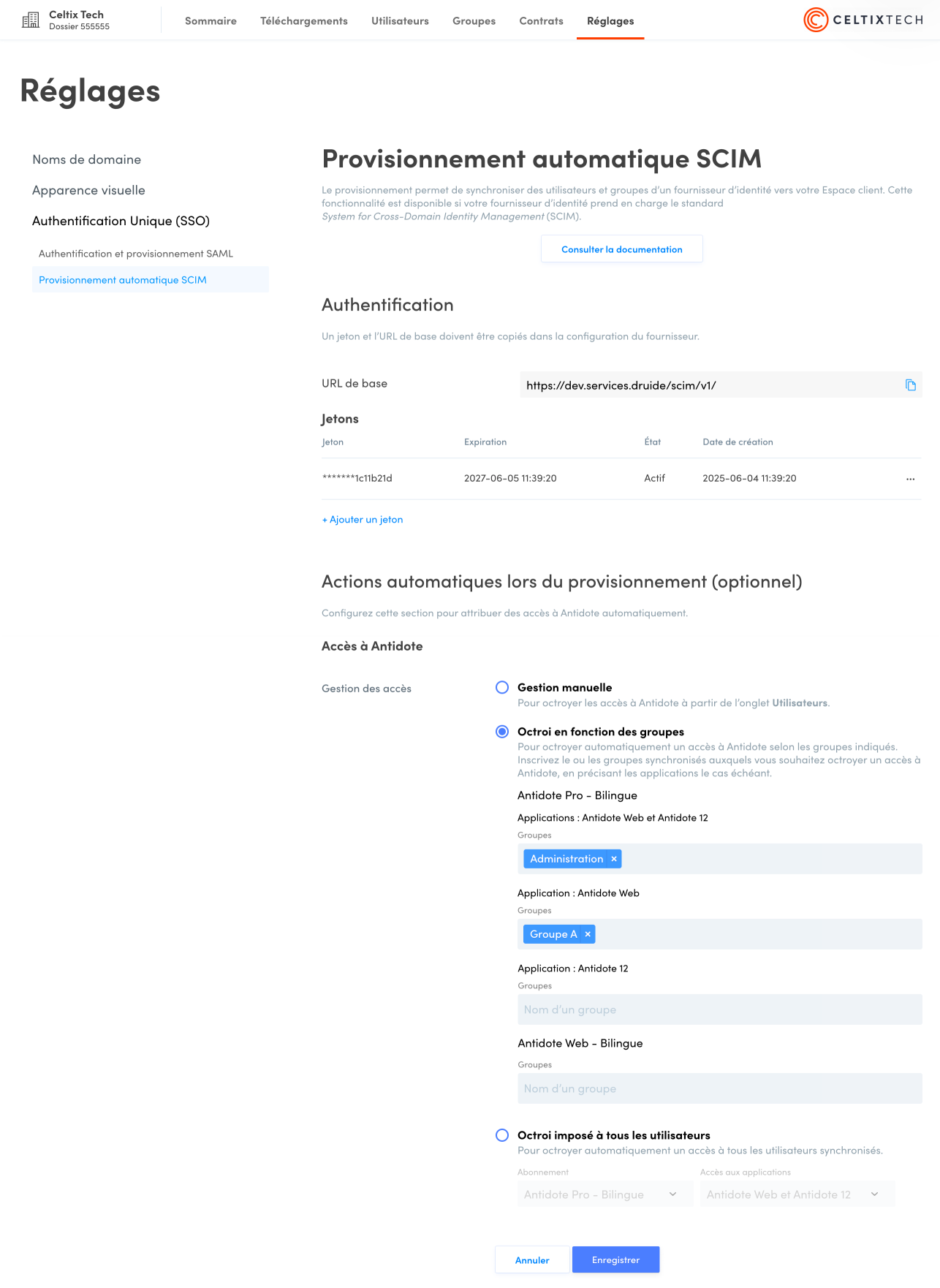

D. Gestion des accès à Antidote

Vous pouvez gérer les accès à Antidote à partir d’Entra ID en effectuant la configuration suivante dans l’Espace client.

Attention — La gestion des accès à Antidote avec le provisionnement automatique a préséance sur celle configurée dans

l’authentification SAML.

-

Dans l’Espace client, rendez-vous dans la seconde partie de la page des réglages du provisionnement automatique.

-

Choisissez la façon dont vous souhaitez gérer les accès à Antidote. Vous avez trois options :

- Gestion manuelle Sélectionnez cette option pour ne pas configurer d’attribution automatique des accès à Antidote, ou pour utiliser les réglages de l’authentification SAML que vous avez déjà mis en place. Si la gestion manuelle est également sélectionnée à cet endroit, il n’y aura aucun accès à Antidote attribué automatiquement aux utilisateurs. Vous pourrez les gérer manuellement à partir de l’onglet Utilisateurs de l’Espace client.

- Octroi en fonction des groupes Sélectionnez cette option pour octroyer des accès à Antidote en fonction de groupes synchronisés par le provisionnement automatique. Cette option est particulièrement utile si vous avez plus d’un abonnement, et que vous souhaitez donner des accès distincts à différents groupes. Dans le cas d’un abonnement à Antidote Pro, vous pouvez également préciser les applications, par exemple, donner accès à Antidote Web et Antidote 12 à un groupe, et seulement à Antidote Web à un autre. Pour inscrire des groupes synchronisés, cliquez dans le champ et tapez-y quelques lettres du nom du groupe. La liste de groupes correspondants s’affichera. Faites ensuite votre sélection. Pour retirer un groupe sélectionné, cliquez sur le X à côté du nom du groupe. Lorsqu’un utilisateur est retiré d’un groupe par la synchronisation SCIM, l’accès à Antidote de cet utilisateur est automatiquement retiré. Il en est de même pour un utilisateur ajouté à un groupe synchronisé; l’utilisateur obtient automatiquement un accès à l’abonnement Antidote associé au groupe concerné.

- Octroi imposé à tous les utilisateurs Sélectionnez cette option pour que tous les utilisateurs synchronisés obtiennent automatiquement un accès à Antidote. Si votre organisation détient plusieurs abonnements, précisez celui qui doit être utilisé. Dans le cas d’un abonnement à Antidote Pro, précisez les applications (Antidote 12, Antidote Web ou les deux).

-

Cliquez sur Enregistrer après avoir indiqué votre choix.

-

123

123

-

Il n’est pas nécessaire d’envoyer des invitations à partir de l’Espace client pour activer les accès à Antidote. Vous pouvez simplement envoyer un courriel qui leur explique comment se connecter.

E. Gestion des rôles dans l’organisation

Vous pouvez gérer les rôles dans l’organisation assignés aux comptes de l’Espace client à partir d’Entra ID en effectuant la configuration suivante dans Entra ID. Commencez par synchroniser les rôles.

Synchronisation des rôles

-

Toujours dans l’application que vous avez créée pour l’Espace client lors de la configuration SAML, cliquez sur Approvisionnement dans la barre latérale.

-

Ouvrez la section Mappages.

-

Cliquez sur Provision Microsoft Entra ID Users.

-

123

123

-

-

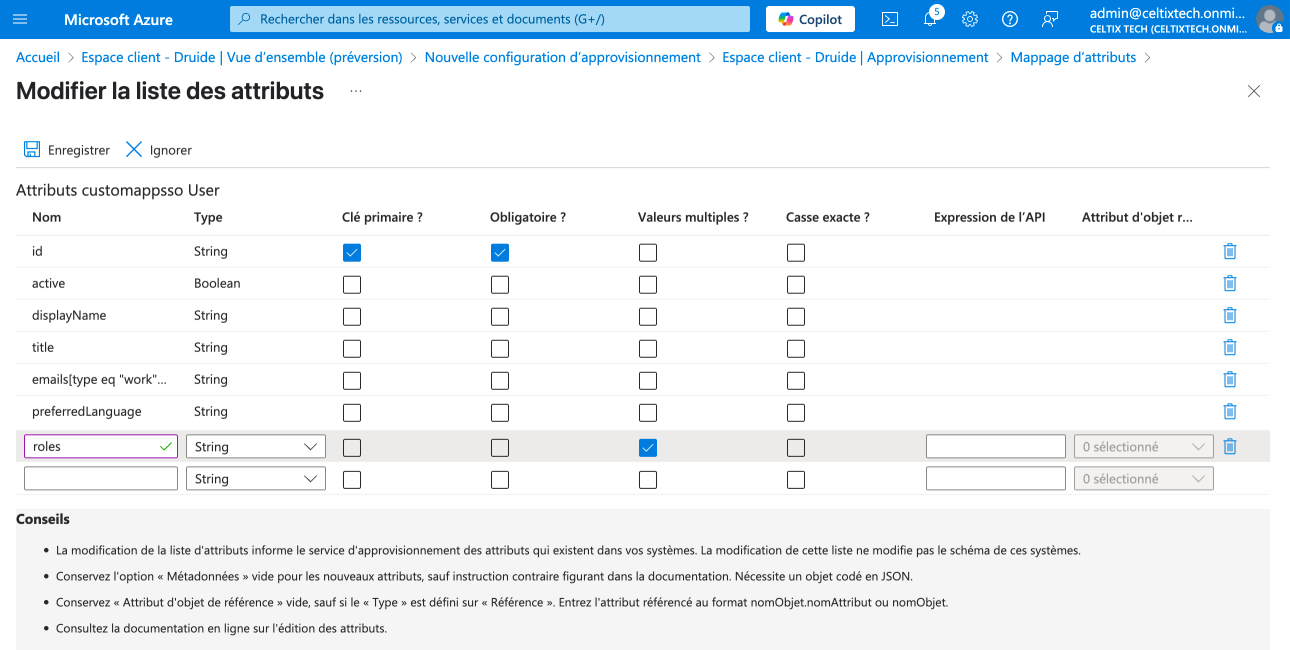

Cochez Afficher les options avancées.

-

Cliquez sur Modifier la liste d’attributs pour customappsso.

-

45

45

-

-

Au bas de la liste, créez une nouvelle ligne en saisissant

roles. -

Cochez la case pour Valeurs multiples.

-

67

67

-

-

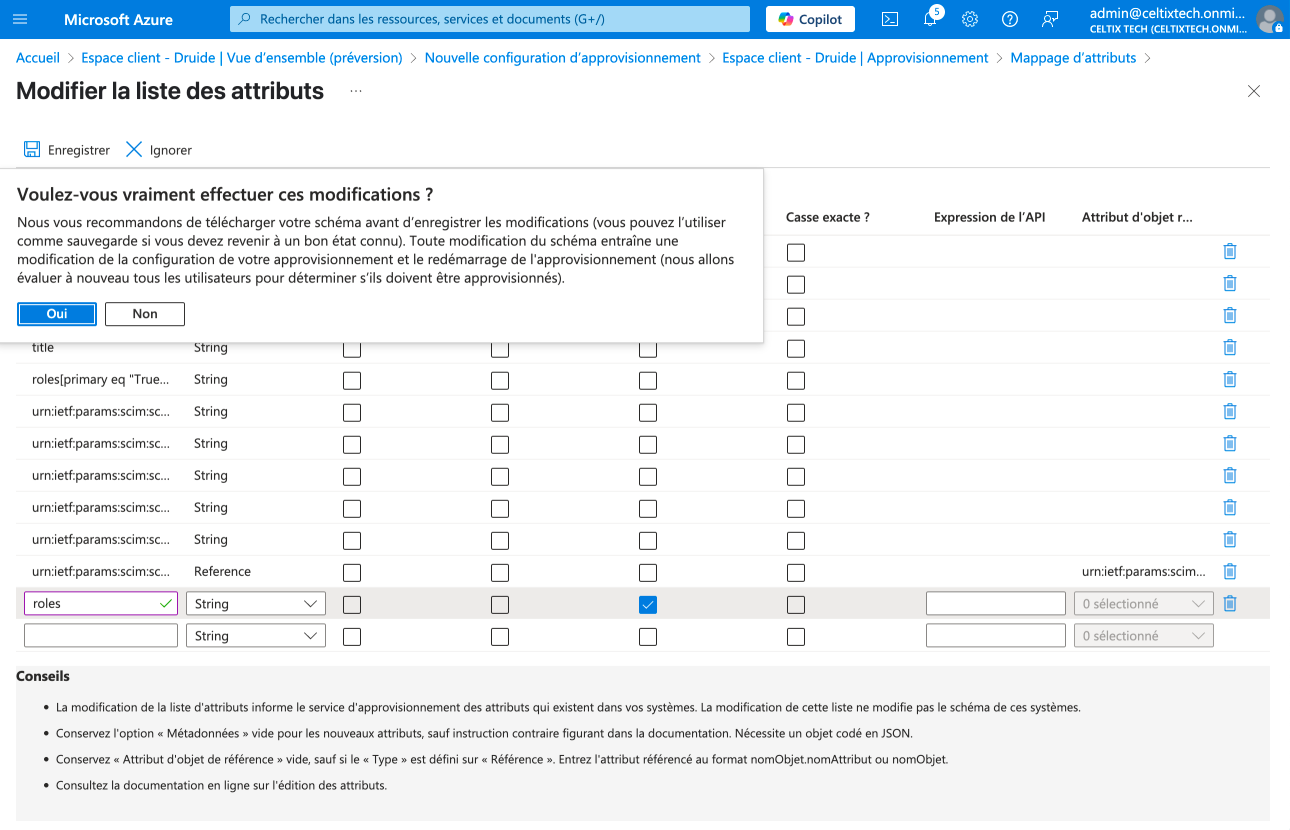

Cliquez sur Enregistrer.

-

Dans le dialogue qui apparait, cliquez sur Oui.

-

89

89

-

-

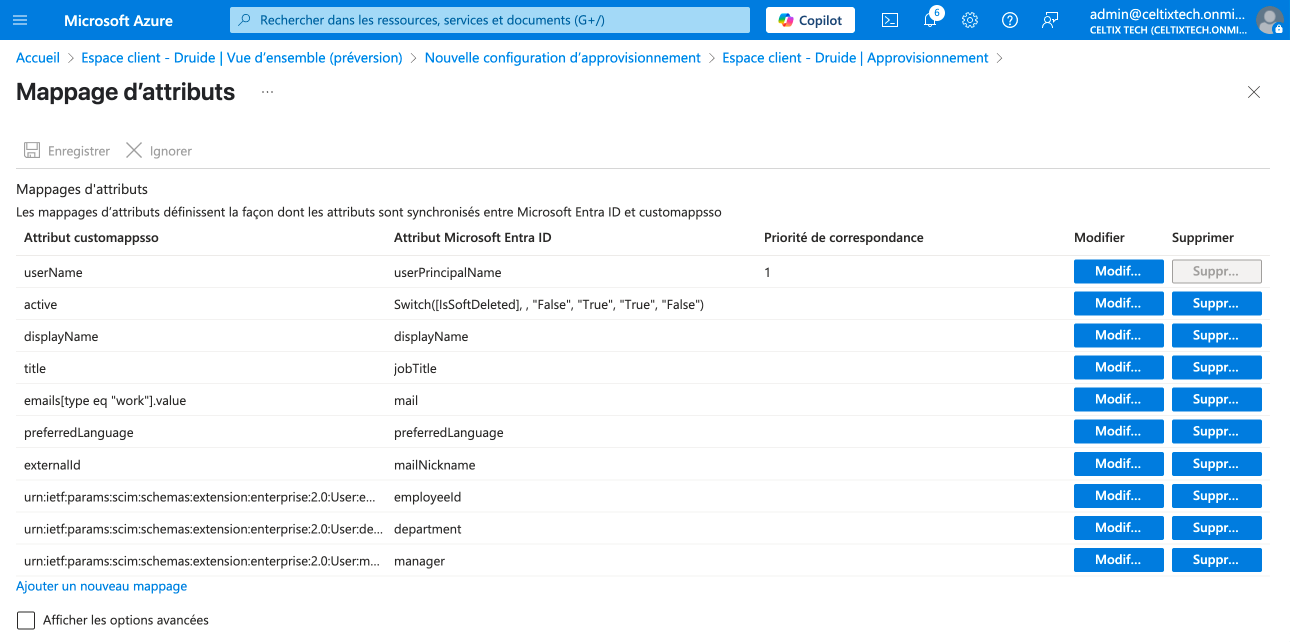

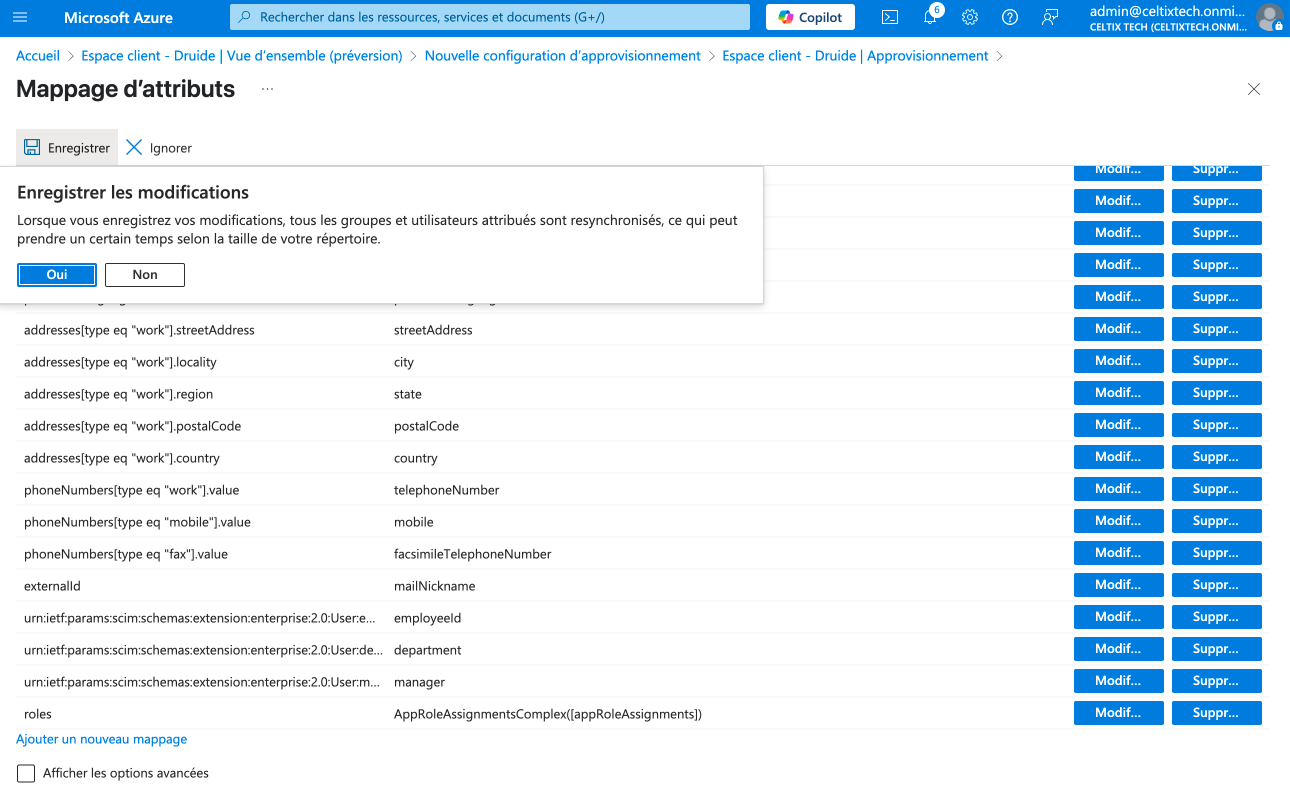

Cliquez sur Ajouter un nouveau mappage.

-

10

10

-

-

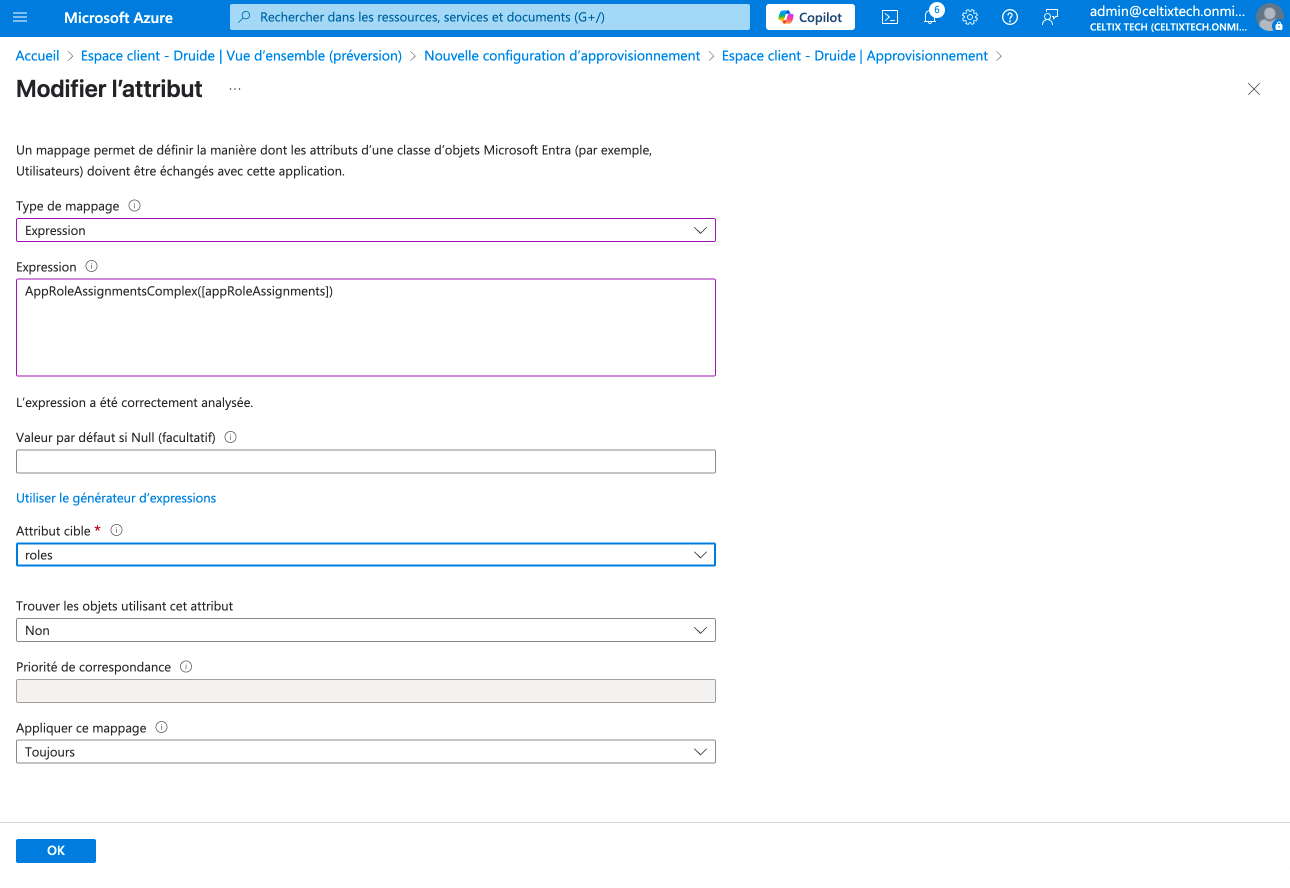

Sélectionnez le type de mappage Expression.

-

Saisissez l’expression

AppRoleAssignmentsComplex([appRoleAssignments]). -

Sélectionnez l’attribut cible roles.

-

Cliquez sur OK.

-

11121314

11121314

-

-

Cliquez sur Enregistrer.

-

Dans le dialogue qui apparait, cliquez sur Oui.

-

1516

1516

-

Les rôles sont maintenant synchronisés à l’aide du provisionnement. Configurez ensuite les rôles dans l’organisation.

Configuration des rôles

-

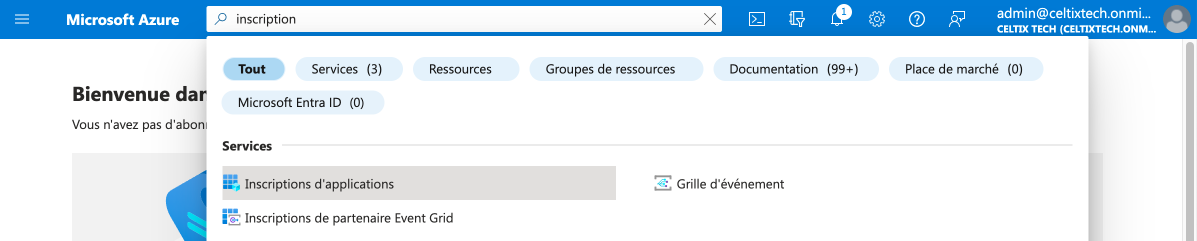

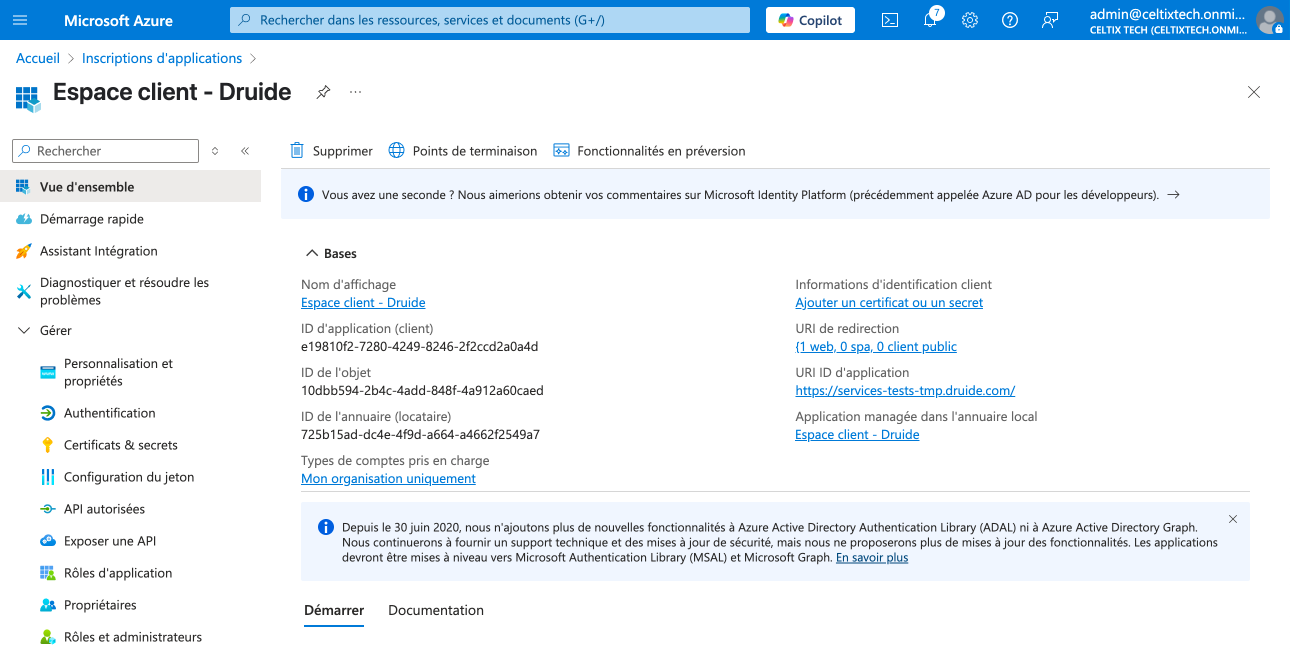

Changez de service dans Azure pour vous rendre dans Inscription d’applications. Vous pouvez y accéder rapidement en tapant les premiers caractères dans le champ de recherche.

-

1

1

-

-

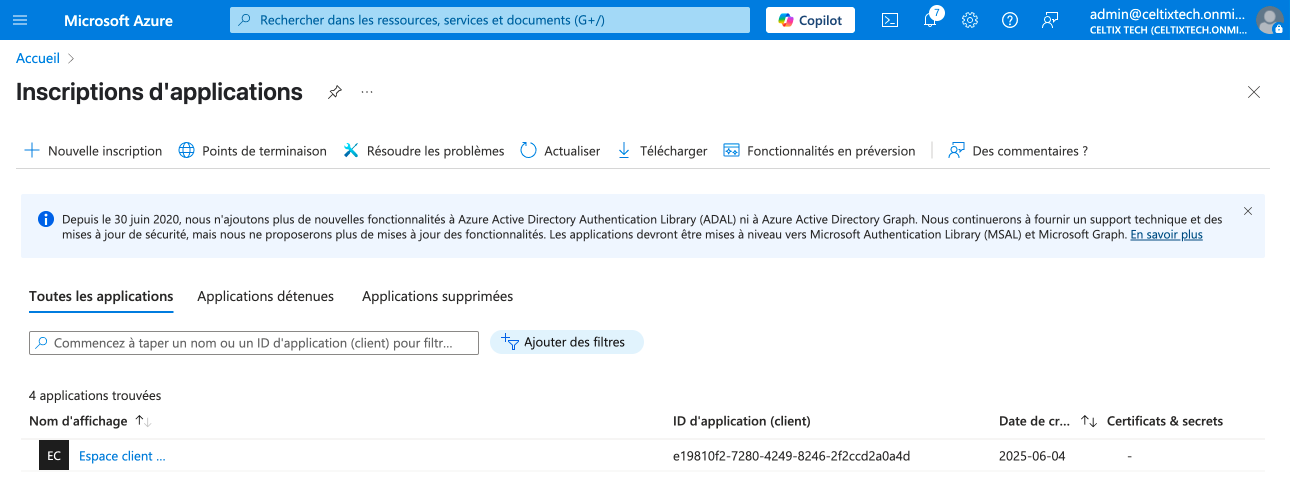

Cliquez sur Toutes les applications.

-

Sélectionnez l’application que vous avez créée.

-

23

23

-

-

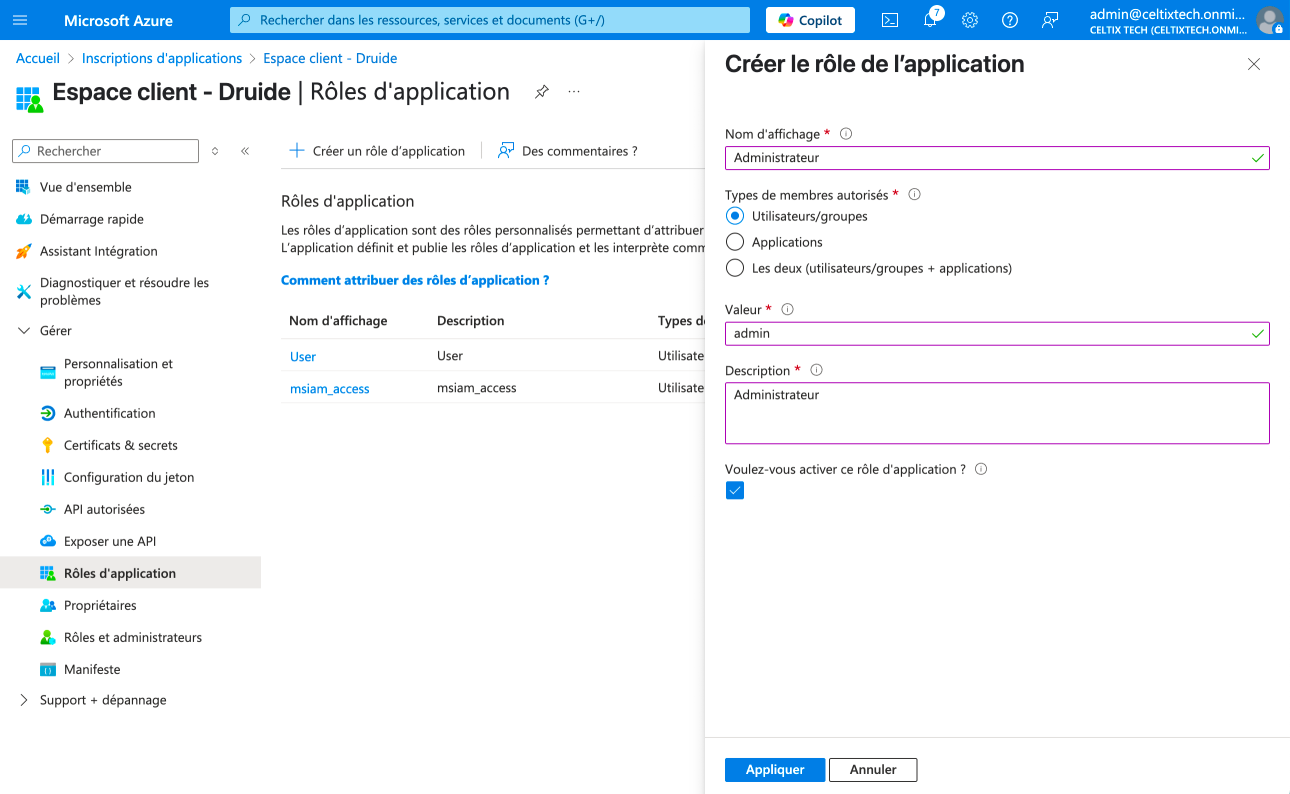

Rendez-vous ensuite dans Rôles d’application.

-

4

4

-

-

Cliquez sur Créer un rôle d’application.

-

Configurez les champs suivants : A) Nom d’affichage : saisissez

Administrateur. B) Types de membres autorisés : sélectionnez Utilisateurs/groupes. C) Valeur : saisissezadmin(sans majuscule). D) Description : saisissezAdministrateur. E) Voulez-vous activer ce rôle d’application : laissez la case cochée. -

Cliquez sur Appliquer.

-

5ABCDE7

5ABCDE7

-

-

Répétez les étapes 5 à 7 pour le rôle de technicien : A) Nom d’affichage : saisissez

Technicien. B) Types de membres autorisés : sélectionnez Utilisateurs/groupes. C) Valeur : saisisseztechnicien(sans majuscule). D) Description : saisissezTechnicien. E) Voulez-vous activer ce rôle d’application : laissez la case cochée. -

Répétez les étapes 5 à 7 pour le rôle de superviseur de groupes : A) Nom d’affichage : saisissez

Superviseur de groupes. B) Types de membres autorisés : sélectionnez Utilisateurs/groupes. C) Valeur : saisissezsuperviseur(sans majuscule). D) Description : saisissezSuperviseur de groupes. E) Voulez-vous activer ce rôle d’application : laissez la case cochée.

Les rôles dans l’organisation sont maintenant configurés. Vous pouvez maintenant les assigner.

Assignation des rôles

-

Retournez dans Applications d’entreprises.

-

1

1

-

-

Sélectionnez l’application.

-

2

2

-

-

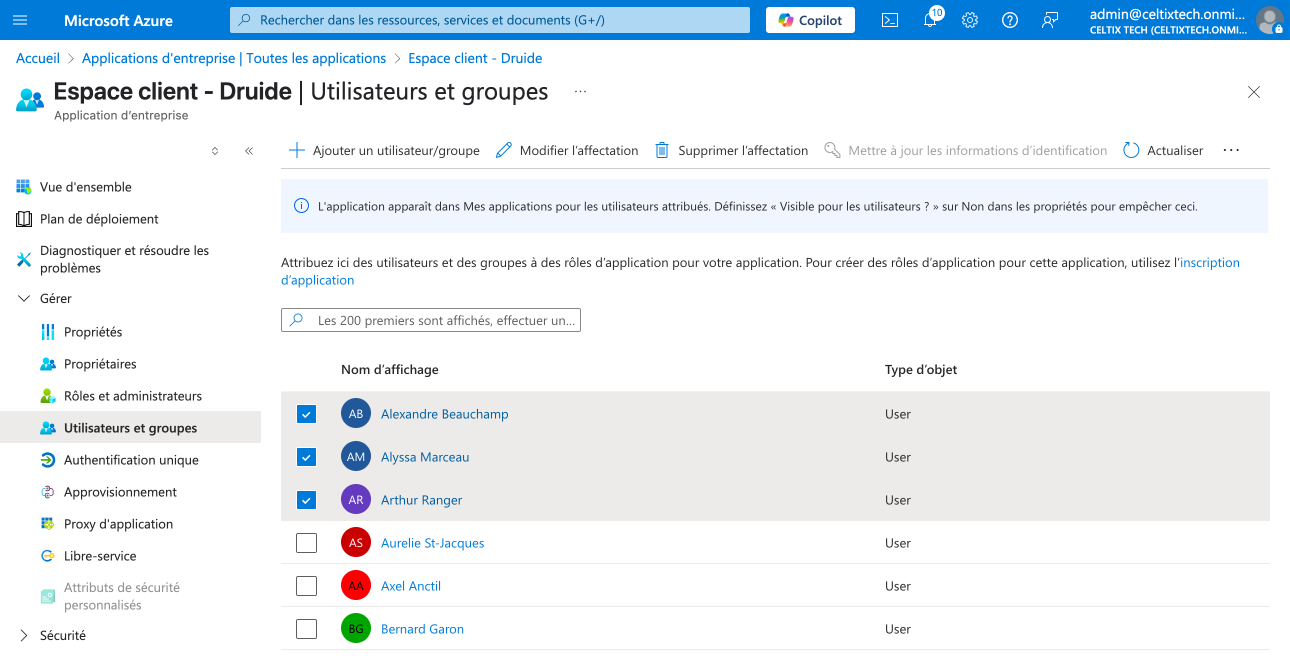

Cliquez sur Utilisateurs et groupes dans la barre latérale.

-

Sélectionnez les utilisateurs auxquels vous souhaitez attribuer un rôle.

-

Cliquez sur Modifier l’affectation.

-

345

345

-

-

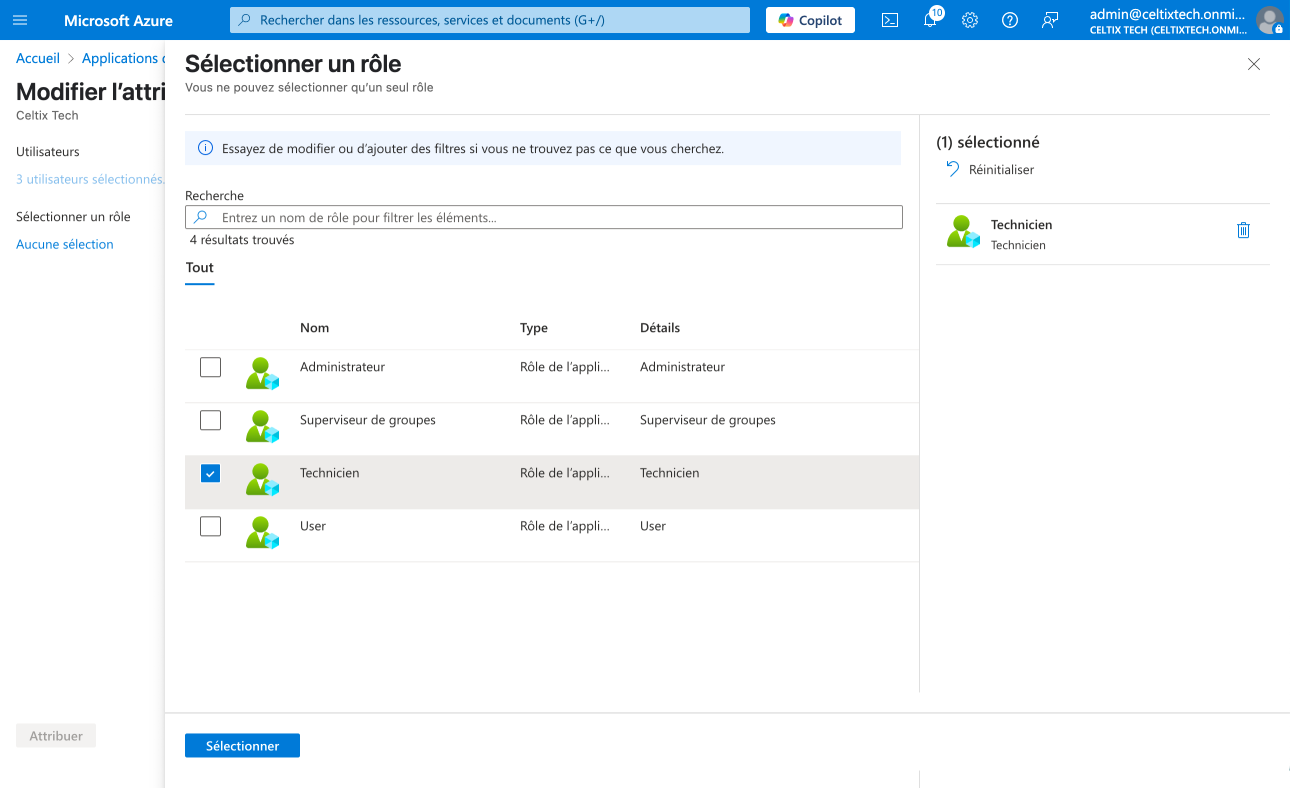

Cliquez sur Aucune sélection.

-

Sélectionnez le rôle dans l’organisation que vous souhaitez assigner aux utilisateurs.

-

Cliquez sur Sélectionner.

-

Cliquez sur Attribuer.

-

6789

6789

-

-

Répétez les étapes 5 à 9 pour attribuer d’autres rôles.

Les rôles dans l’organisation de l’Espace client sont désormais gérés à partir d’Entra ID.